無需擔心的安全性

Logto 在你的身份基礎設施的每一層中都嵌入了企業級安全性——因此你可以保護用戶、降低風險並專注於構建產品。

保護你的身份基礎設施

內部處理身份驗證會增加風險。一個像 Logto 這樣的安全身份提供者將敏感的數據與應用程序邏輯分開,從而降低風險並確保用戶身份驗證的安全。

簡化的訪問管理

Logto 帶有必要的防護措施,如 CAPTCHA、識別碼鎖定、CSRF 保護和 DoS 防禦——從各個角度保護你的應用程序。

安全最佳實踐

Logto 自動應用現代安全標準——如強密碼政策、密鑰輪換、用戶停用和 OIDC 後台註銷——因此你不需手動設置或擔心遺漏任何事。

適應你的安全性

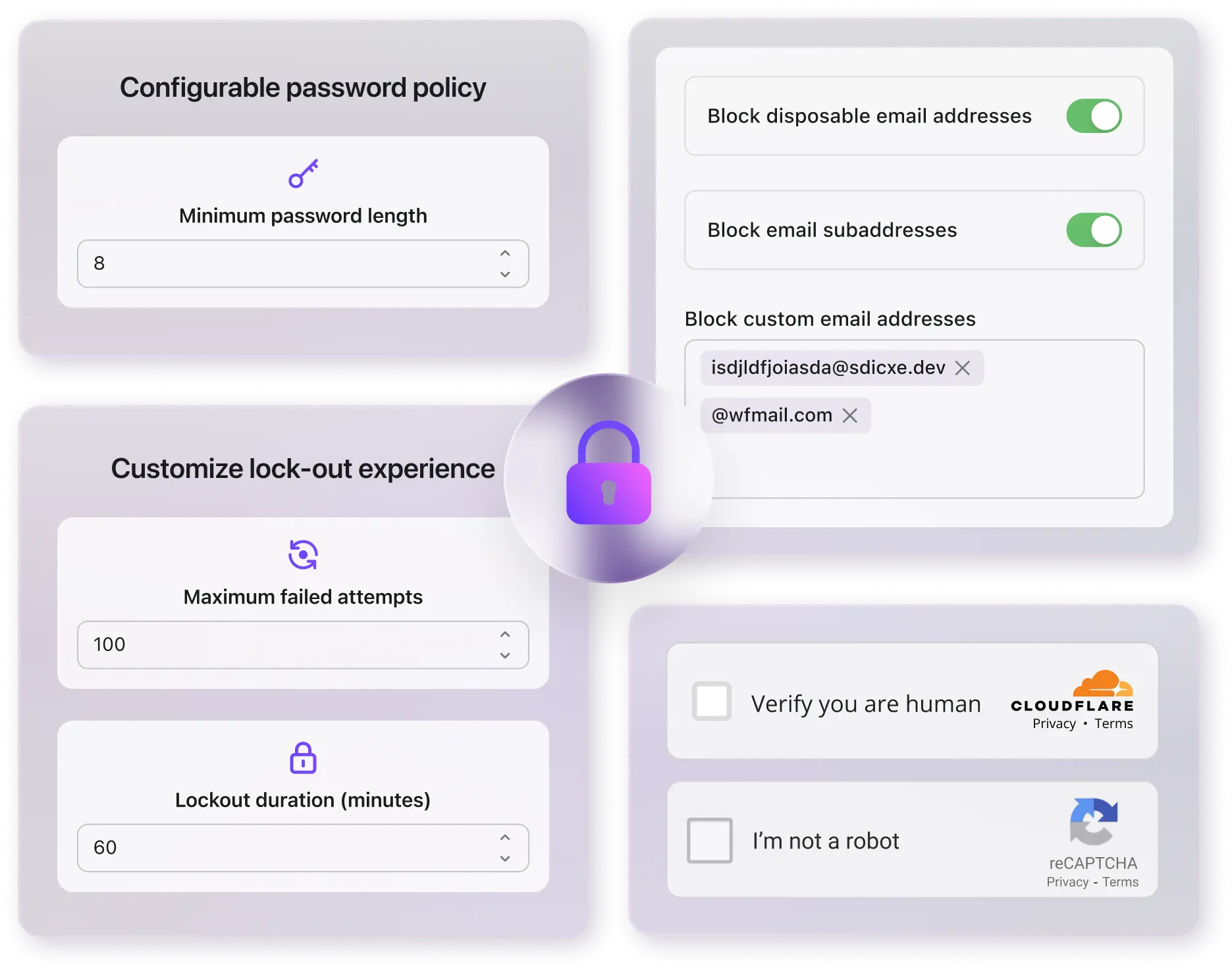

Logto 提供多種可定制的安全功能,讓你調整保護措施以滿足應用的特定要求。

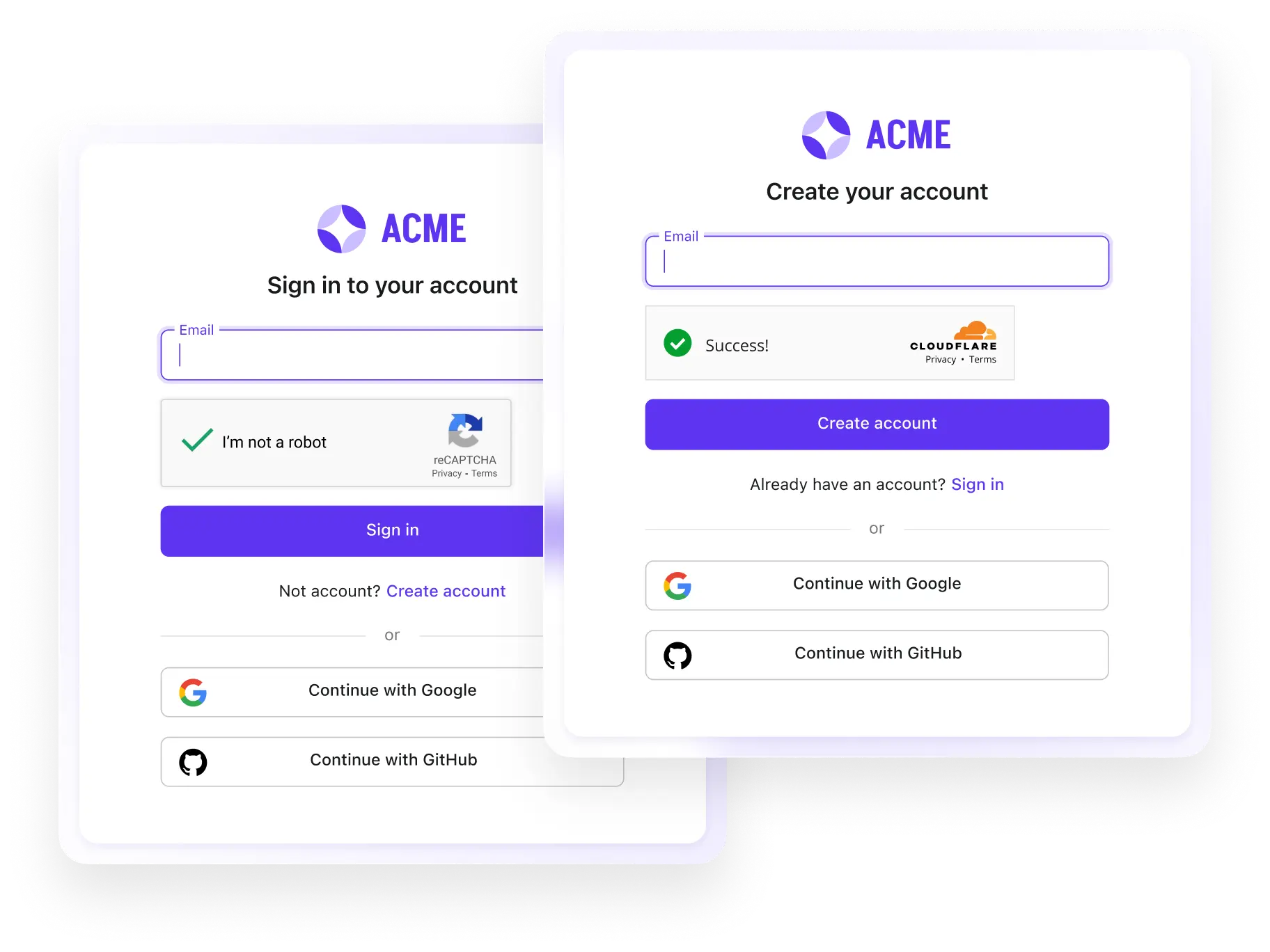

CAPTCHA

在你的登入流程中添加 CAPTCHA,比如 Google reCAPTCHA Enterprise 或 Cloudflare Turnstile,以阻止自動機械人攻擊並攔截惡意流量。適用於多種場景:

- 登入

- 註冊

- 忘記密碼

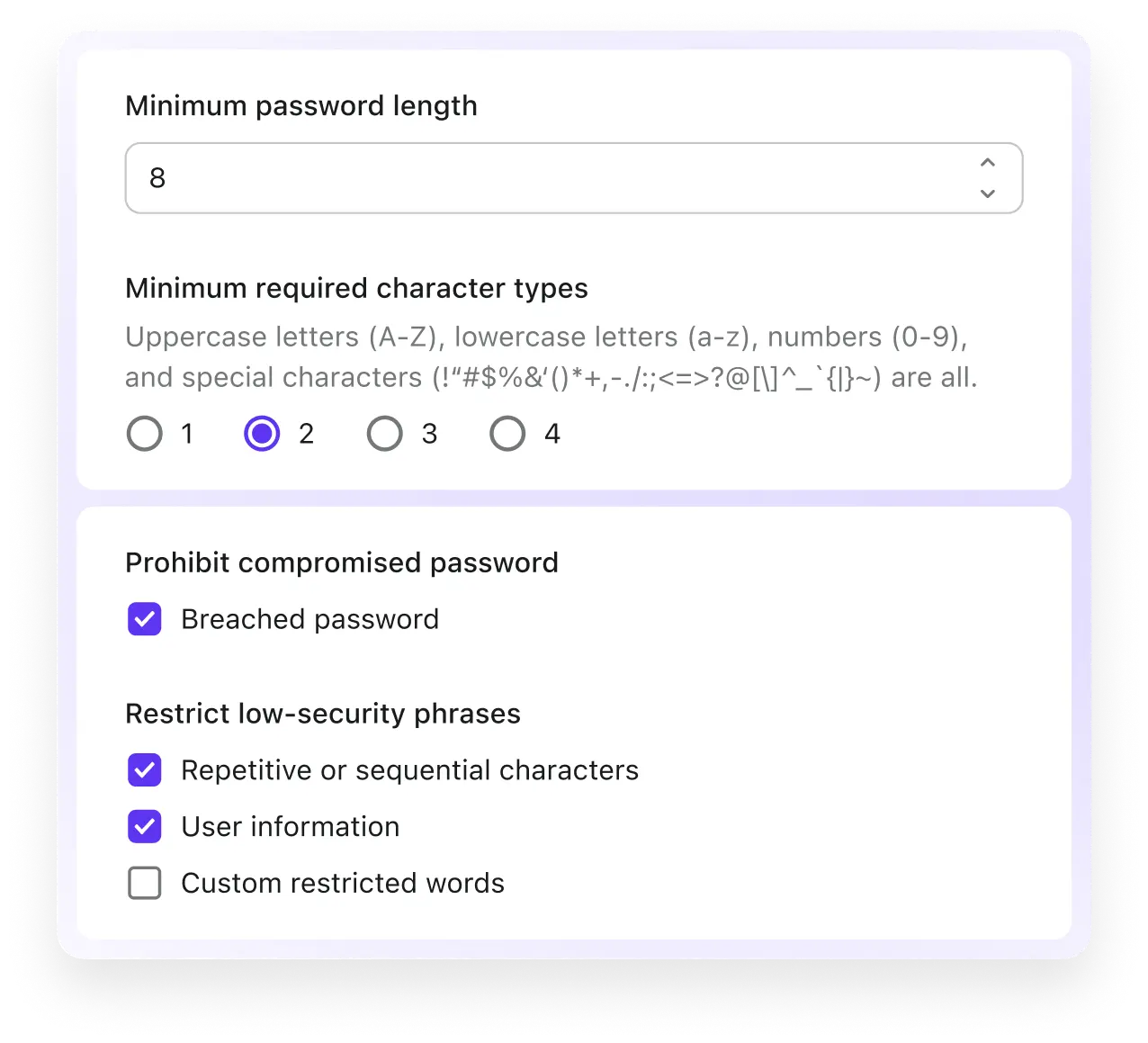

可配置的密碼策略

遵循 NIST 密碼指南,並自定義密碼策略以匹配你的安全級別偏好。

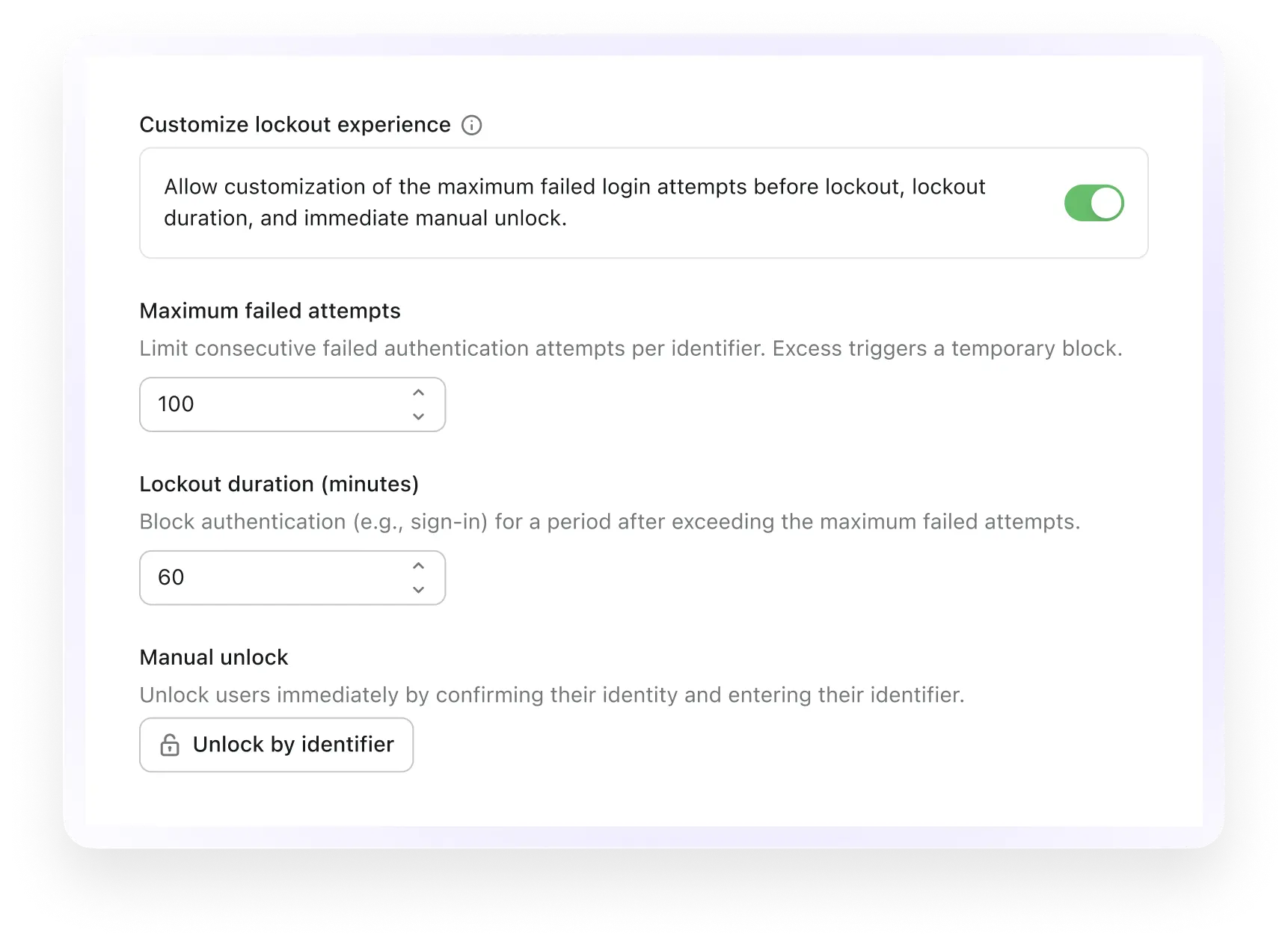

識別碼鎖定

在多次登入失敗後暫時鎖定識別碼,以阻止暴力破解攻擊並保護用戶賬戶。

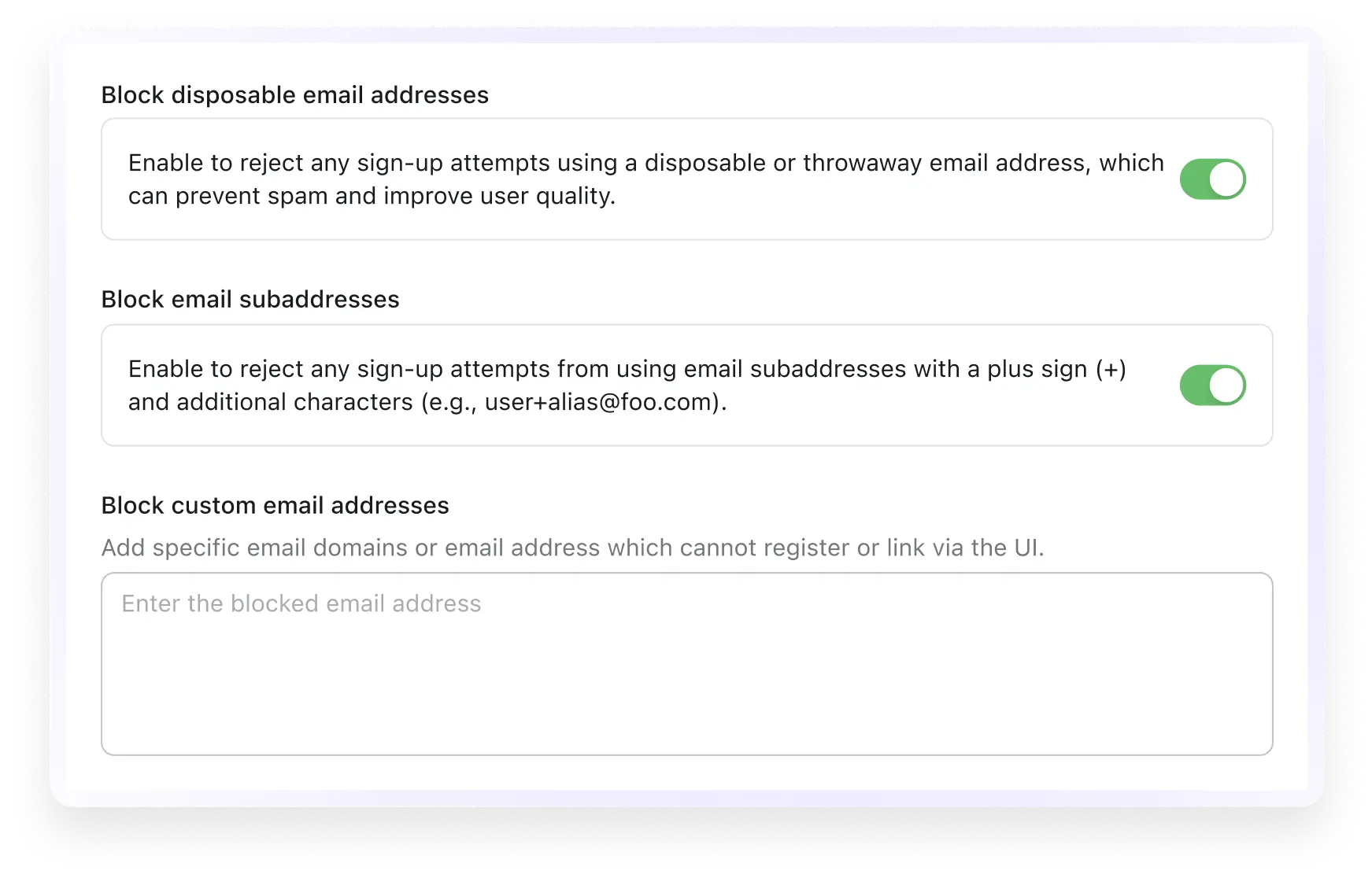

電子郵件阻止清單

通過阻止臨時電子郵件地址、副地址或不需要的電子郵件域或地址來控制用戶群。

僅邀請註冊

通過安全的郵件魔術連結將註冊限制在受邀用戶,使用 Logto 的一次性令牌功能,確保安全和可控的上線過程——非常適合等候名單或敏感的平臺。

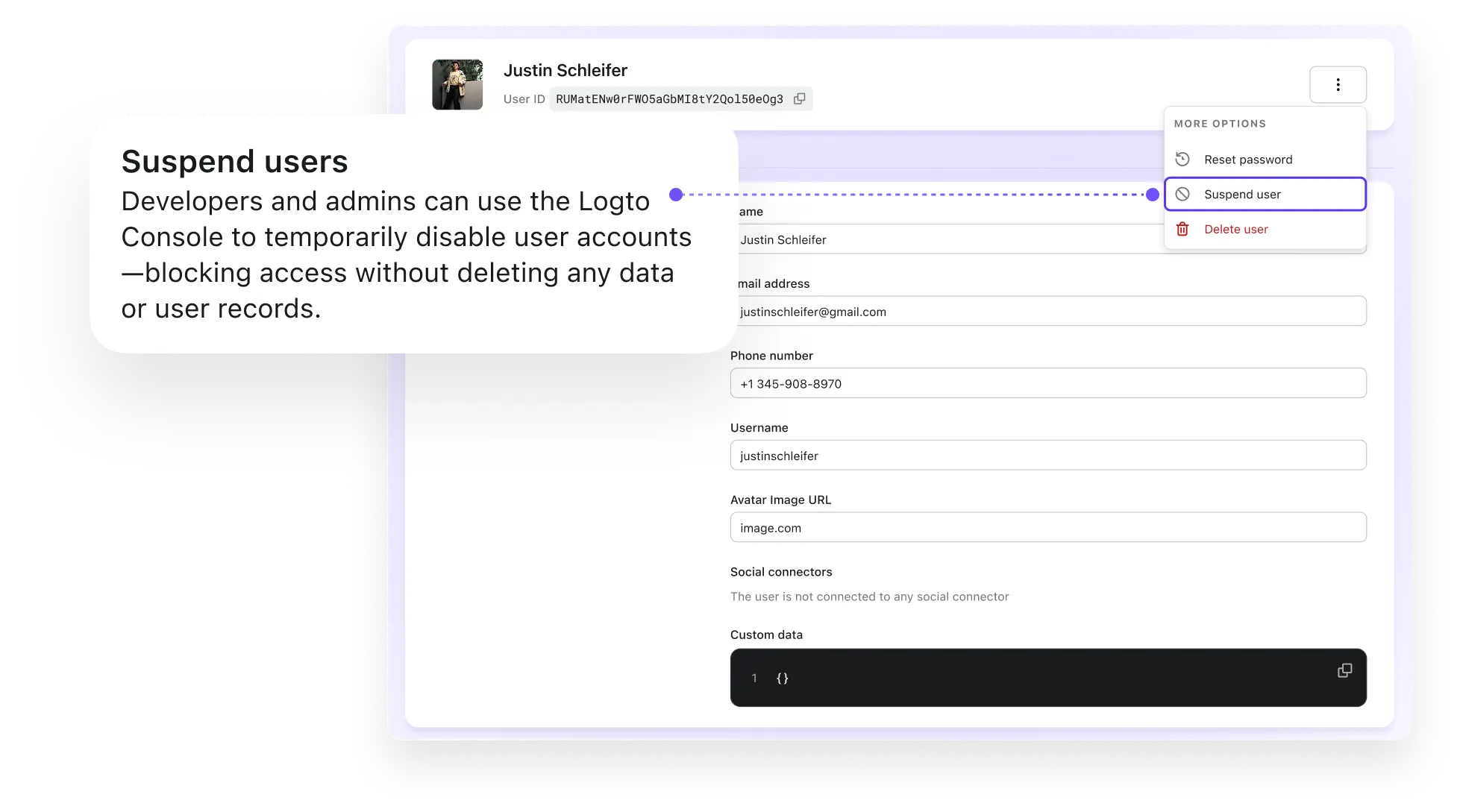

停用用戶

暫時禁用用戶賬戶以阻止訪問,而不刪除數據或用戶記錄。

適用於所有方案的核心安全功能

在 Logto,安全性是基礎性的——除了高級功能,核心保護默認內置並適用於所有用戶,無論規模。

簽名密鑰輪換

Logto 使用可配置的 EC 或 RSA 密鑰保護 JWT 和 cookie,並通過 CLI、API 或控制台輕鬆實現密鑰輪換——確保持續保護並與舊系統兼容。

OIDC 後台註銷

啟用集中註銷以防止會話劫持和未經授權的訪問。借助 OIDC 後台註銷,當用戶退出時,Logto 確保所有連接的應用程序都一起退出。

CSRF 保護

通過 Logto 的內置安全措施來防範 CSRF 攻擊,包括 OIDC 狀態檢查、PKCE、CORS 強制執行及安全的 cookie 處理——確保只有受信任的請求才能啟動身份驗證流程。

DoS 保護

通過 Cloudflare、Azure 防火牆、速率限制和 Logto 的可擴展基礎設施防範洪水和應用層攻擊——這些都旨在使你的身份系統在壓力下保持彈性。