JWT decoder

/Tus datos son 100% privados: el JWT se decodifica y codifica completamente en tu dispositivo.

Aprende sobre JWT

Toda la información que te interesa sobre JWT y una guía paso a paso para verificar JWT en diversos marcos.

¿Qué es JWT?

JWT (Token Web JSON) es un token autónomo y sin estado que lleva información en un formato estructurado y legible. Ya sea que estés protegiendo una API o adoptando autenticación basada en tokens para tu aplicación, los JWT son una herramienta poderosa, porque:

- Sin estado: Los JWT son autónomos y no requieren estado del lado del servidor para validar. JWT puede asegurar la integridad de los datos a través de firmas.

- Compatibilidad entre servicios: Los JWT pueden ser fácilmente compartidos y verificados entre diferentes servicios.

- Extensible: La carga útil de un JWT puede contener afirmaciones personalizadas, lo que permite una autorización flexible y compartir información.

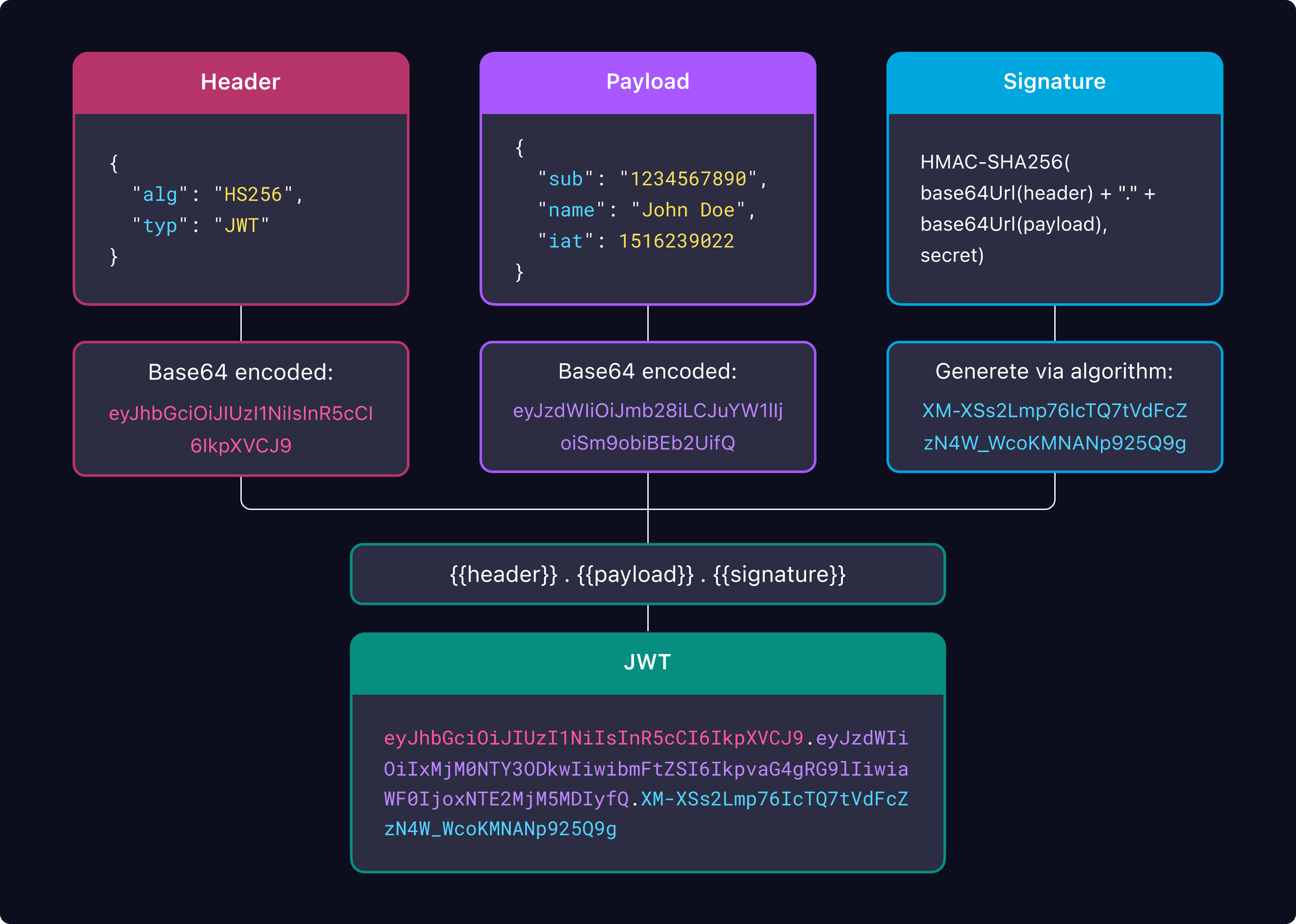

La estructura de JWT

Un JWT típico se divide en tres partes, cada una codificada en Base64URL y separada por puntos (.):

- Encabezado - Contiene metadatos, como el algoritmo de firma (por ejemplo, HS256 o RS256) y el tipo de token (JWT).

- Carga útil - Contiene los datos reales, como el ID del usuario, el perfil del usuario, el tiempo de expiración o los alcances.

- Firma - Una combinación encriptada del Encabezado, la Carga útil y asegurada usando una clave secreta. Su propósito es asegurar la integridad del token y confirmar que no ha sido alterado

Esta estructura permite que los JWT ofrezcan una forma compacta y segura de transmitir información entre partes.

Reclamaciones comunes de tokens en JWT

Las reclamaciones son parte de la carga útil y contienen la información clave. Aquí están las Reclamaciones Registradas estandarizadas para tu referencia:

| Reclamaciones | Nombre completo | Descripción |

|---|---|---|

| iss | Emisor | La entidad que emitió el JWT, como el servidor de autorización. |

| sub | Sujeto | Identifica al sujeto del JWT, generalmente representando al usuario autenticado. |

| aud | Audiencia | Especifica qué receptores pueden aceptar y procesar el token. Esto puede ser un array de valores para múltiples audiencias o un solo valor para un único receptor. |

| exp | Tiempo de expiración | Establece un tiempo de expiración en el token después del cual se vuelve inválido. Esto ayuda a prevenir ataques de reproducción limitando cuánto tiempo un token permanece válido. |

| nbf | No antes de | Hace que un token sea válido solo después de esta marca de tiempo. Útil en situaciones donde no se puede acceder a relojes. |

| iat | Emitido en | Cuando se creó el token. Esto se puede usar para determinar la edad del token. |

| jti | ID de JWT | Un identificador único para el token, útil para prevenir que el mismo token sea utilizado múltiples veces (por ejemplo, en ataques de reproducción). |

Dependiendo de la especificación y la configuración del servidor de autorización, pueden incluirse reclamaciones adicionales en la carga útil para soportar casos de uso específicos. También puedes agregar reclamaciones personalizadas a JWT para cumplir con requisitos comerciales únicos.

Token de ID

Usado en OpenID Connect, incluye reclamaciones como información de perfil (por ejemplo, nombre, correo electrónico, etc.) sobre el usuario autenticado.

Token de acceso

Usado en OAuth 2.0, otorga acceso a recursos específicos o APIs en nombre del usuario o la aplicación.

¿Cuándo usar JWT?

Los JWT pueden ser particularmente beneficiosos en los siguientes escenarios:

- Arquitectura de microservicios: Para autenticación sin estado entre múltiples servicios.

- Sistemas de inicio de sesión único (SSO): Permitir el acceso a múltiples aplicaciones con una autenticación.

- Aplicaciones móviles: Mantener eficientemente las sesiones de usuario a través de llamadas a la API.

- Aplicaciones de alto tráfico: Reducir la carga de la base de datos en entornos de alto volumen.

- Compartición de recursos entre orígenes (CORS): Simplificar la autenticación entre múltiples dominios.

- Arquitecturas sin servidor: Proporcionando autenticación sin estado donde las sesiones del lado del servidor son desafiantes.

¿Cómo verificar JWT?

La integridad de un JWT debe ser verificada para asegurar que su encabezado y carga útil no han sido alterados. A continuación se presentan ejemplos paso a paso para verificar JWTs en entornos de programación populares:

- Verificar JWT en RubyGrape / Ruby on Rails / Sinatra

- Verificar JWT en .NETASP.NET Core

- Verificar JWT en JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verificar JWT en PHPLaravel / Lumen / Symfony

- Verificar JWT en PythonDjango / Django REST / FastAPI / Flask

- Verificar JWT en GoChi / Echo / Fiber / Gin

- Verificar JWT en Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verificar JWT en RustActix Web / Axum / Rocket

Temas relacionados con JWT

Toda la información que te interesa sobre JWT y una guía paso a paso para verificar JWT en diversos marcos.

- Algoritmos JWT: EC vs. RSAAdéntrate en los algoritmos de firma de JWT, como EC y RSA, y aprende cómo elegir el método más seguro y eficiente para tu aplicación.

- Token de ID & Token de Acceso & Token de actualización¿Conoces los propósitos específicos de los Tokens de ID, Tokens de Acceso y Tokens de actualización? Comprende sus roles en los procesos de autenticación y autorización desde una perspectiva JWT.

- Reclamaciones personalizadas del token JWT¿Cómo logra JWT un control de acceso detallado? Compara RBAC (Control de Acceso Basado en Roles) y ABAC (Control de Acceso Basado en Atributos) para encontrar la mejor solución para tu aplicación.

- Token opaco vs. Token JWTExplora las diferencias fundamentales entre JWT y Tokens Opacos, y descubre por qué JWT se ha convertido en la elección moderna para autenticación gracias a su alto rendimiento y escalabilidad.

- Autorización de API: Claves de API vs. Autenticación básica vs. Tokens OAuth JWTExplora tres mecanismos comunes de autorización de API con sus pros y contras. Adéntrate en una práctica recomendada sobre cómo proteger tus APIs usando Tokens OAuth JWT.

- JWT vs. Autenticación basada en sesiónLa autenticación basada en sesión depende del almacenamiento del lado del servidor para mantener las sesiones de usuario, mientras que la autenticación basada en tokens permite una comunicación sin estado y escalable entre clientes y servidores. Descubre cómo JWT está revolucionando la seguridad de las API y por qué se está convirtiendo en la elección preferida para la autenticación moderna.

- OAuth 2.0 & OIDC & SAMLLos términos sofisticados como OAuth, OpenID Connect (OIDC), SAML, SSO y JWT se utilizan frecuentemente en el ámbito de la gestión de identidades y accesos (IAM), pero ¿qué significan? ¿Cómo funcionan juntos?

Desbloquea más con Logto Cloud

Simplifica tu flujo de trabajo y asegura la gestión de usuarios con Logto Cloud. Construido sobre OpenID Connect (OIDC), se apoya en JWT para ofrecer un sistema de autenticación y autorización confiable diseñado para escalar según tus necesidades.