JWT decoder

/당신의 데이터는 100% 비공개입니다 -- JWT는 귀하의 장치에서 직접 완전히 디코딩 및 인코딩됩니다.

JWT에 대해 배우기

당신이 JWT에 대해 걱정하는 모든 정보와 다양한 프레임워크에서 JWT를 확인하는 단계별 가이드는 있습니다.

JWT란 무엇인가?

JWT (JSON Web Token)는 정보를 구조적이고 읽기 쉬운 형식으로 전달하는 독립적이며 상태 비유지적인 토큰입니다. 당신이 API를 보호하거나 애플리케이션에 토큰 기반 인증을 채택하든, JWT는 아래와 같은 이유로 강력한 도구입니다:

- 상태 비유지적: JWT는 자급자족형이며 서버 측 상태가 확인되지 않아도 됩니다. JWT는 서명을 통해 데이터의 무결성을 보장할 수 있습니다.

- 서비스 간 호환성: JWT는 서로 다른 서비스 간에 쉽고 쉽게 공유되고 확인될 수 있습니다.

- 확장 가능: JWT의 페이로드는 사용자 정의 주장을 포함할 수 있으므로 유연한 권한 부여 및 정보 공유가 가능합니다.

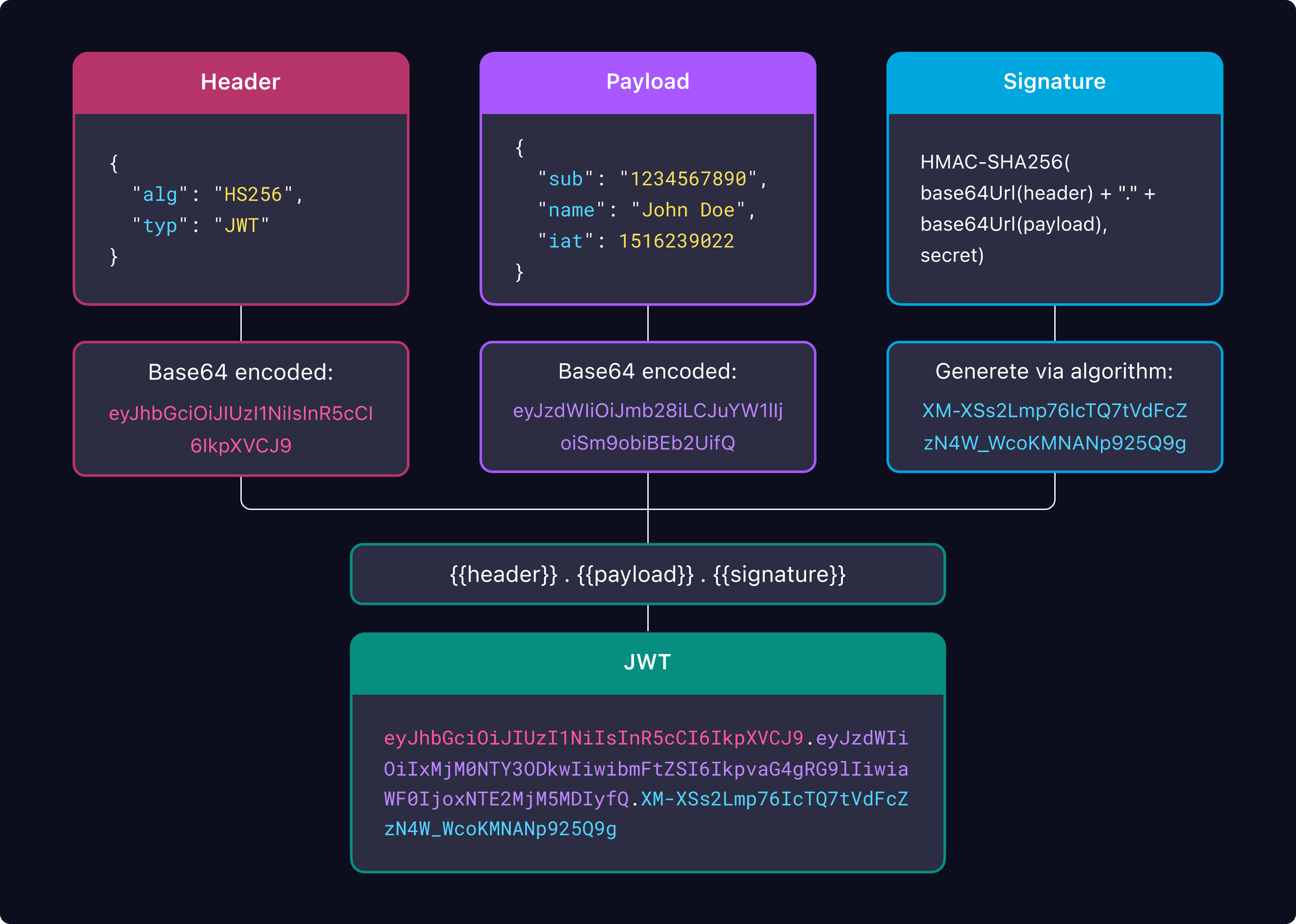

JWT의 구조

전형적인 JWT는 세 부분으로 나뉘며, 각각 Base64URL로 인코딩되고 점(.)으로 분리됩니다:

- 헤더 - 메타데이터를 포함하여, 서명 알고리듬(예: HS256 또는 RS256)과 토큰의 유형(JWT)을 포함합니다.

- 페이로드 - 사용자 ID, 사용자 프로필, 만료 시간 또는 범위와 같은 실제 데이터를 포함합니다.

- 서명 - 헤더, 페이로드의 조합을 해싱하고 비밀 키를 사용하여 보안했습니다. 그것의 목적은 토큰의 무결성을 보장하고 변경되지 않았음을 확인하는 것입니다

이 구조는 JWT가 당사자 간에 정보를 전달하는 간결하고 안전한 방법을 제공합니다.

JWT의 일반적인 토큰 주장

이러한 주장은 페이로드의 일부이며 주요 정보를 보유합니다. 다음은 참조할 표준화된 등록 클레임입니다:

| 클레임 | 전체 이름 | 설명 |

|---|---|---|

| iss | 발행자 | JWT를 발급한 엔티티, 예: 인증 서버. |

| sub | 주제 | JWT의 주제를 식별하며, 일반적으로 인증된 사용자를 나타냅니다. |

| aud | 청중 | 토큰을 수신하고 처리할 수 있는 수신자를 지정합니다. 여러 청중에 대한 배열 값으로 사용될 수 있으며, 하나의 수신자에 대해 단일 값이 될 수 있습니다. |

| exp | 만료 시간 | 토큰 만료 시간을 설정하여 만료 후 무효화됩니다. 이는 토큰이 유효한 시간을 제한하여 재생 공격을 방지하는 데 도움이 됩니다. |

| nbf | 유효 전 | 이 타임스탬프 이후에만 토큰이 유효합니다. 시계에 접근할 수 없는 상황에서 유용합니다. |

| iat | 발행 시간 | 토큰이 생성된 시간입니다. 토큰의 나이를 결정하는 데 사용될 수 있습니다. |

| jti | JWT ID | 토큰에 대한 고유 식별자로, 동일한 토큰이 여러 번 사용되는 것(e.g., 재생 공격)을 방지하는 데 유용합니다. |

규격 및 인증 서버의 구성에 따라 특정 사례 지원을 위해 페이로드에 추가 주장이 포함될 수 있습니다. 또한, 특정 비즈니스 요구를 충족하기 위해 JWT에 사용자 정의 주장을 추가할 수 있습니다.

ID 토큰

OpenID Connect에서 사용되며, 인증된 사용자에 대한 프로필 정보(예: 이름, 이메일 등)를 포함합니다.

액세스 토큰

OAuth 2.0에서 사용되며, 사용자 또는 애플리케이션을 대신하여 특정 리소스 또는 API에 대한 액세스를 부여합니다.

JWT를 사용할 때는 언제인가요?

JWT는 아래 시나리오에서 특히 유익할 수 있습니다:

- 마이크로서비스 아키텍처: 여러 서비스 간의 상태 비유지 인증을 위한 것입니다.

- 단일 사인온 (SSO) 시스템: 하나의 인증으로 여러 애플리케이션에 대한 액세스를 활성화합니다.

- 모바일 애플리케이션: API 호출 간 사용자의 세션을 효율적으로 유지합니다.

- 트래픽이 많은 애플리케이션: 고부하 환경에서 데이터베이스 부하를 줄이기 위해.

- 교차 출처 리소스 공유 (CORS): 여러 도메인 간 인증을 단순화합니다.

- 서버리스 아키텍처: 서버 측 세션이 어려운 곳에서 상태 비유지 인증을 제공합니다.

JWT를 어떻게 확인하나요?

JWT의 무결성을 확인하여 헤더와 페이로드가 조작되지 않았는지 확인해야 합니다. 아래는 인기 있는 프로그래밍 환경에서 JWT를 확인하는 단계별 예제입니다:

- 루비에서 JWT 확인Grape / Ruby on Rails / Sinatra

- .NET 에서 JWT 확인ASP.NET Core

- 자바에서 JWT 확인Micronaut / Quarkus / Spring Boot / Vert.x Web

- PHP 에서 JWT 확인Laravel / Lumen / Symfony

- 파이썬에서 JWT 확인Django / Django REST / FastAPI / Flask

- Go 에서 JWT 확인Chi / Echo / Fiber / Gin

- Node.js 에서 JWT 확인Express / Fastify / Hapi / Koa / NestJS

- 러스트에서 JWT 확인Actix Web / Axum / Rocket

관련 JWT 주제

당신이 JWT에 대해 걱정하는 모든 정보와 다양한 프레임워크에서 JWT를 확인하는 단계별 가이드는 있습니다.

- JWT 알고리즘: EC vs. RSAEC와 RSA와 같은 JWT의 서명 알고리즘을 탐구하고 귀하의 애플리케이션에 가장 안전하고 효율적인 방법을 선택하는 방법을 알아보세요.

- ID 토큰 & 액세스 토큰 & 리프레시 토큰ID 토큰, 액세스 토큰 및 리프레시 토큰의 구체적인 목적을 알고 계십니까? JWT 관점에서의 인증 및 권한 부여 과정에서의 역할을 이해하세요.

- 사용자 정의 JWT 토큰 주장JWT는 어떻게 세밀한 액세스 제어를 달성합니까? RBAC (역할 기반 접근 제어)와 ABAC (속성 기반 접근 제어)를 비교하여 귀하의 애플리케이션에 가장 적합한 솔루션을 찾으세요.

- 투명 토큰 vs. JWT 토큰JWT와 투명 토큰 간의 핵심 차이점을 탐색하고 고성능 및 확장성 덕분에 JWT가 어떻게 인증의 현대적 선택이 되는지를 알아보세요.

- API 권한 부여: API 키 vs. 기본 인증 vs. OAuth JWT 토큰장단점과 함께 세 가지 일반적인 API 권한 부여 메커니즘을 탐구하세요. OAuth JWT 토큰을 사용하여 API를 보호하는 베스트 프랙티스를 깊이 있게 알아보세요.

- JWT vs. 세션 인증세션 기반 인증은 사용자 세션을 유지하기 위해 서버 측 저장소에 의존하는 반면 토큰 기반 인증은 클라이언트와 서버 간에 상태 비유지적이며 확장 가능한 통신을 가능하게 합니다. JWT가 API 보안을 혁신하고 있는 방법과 왜 현대적 인증의 기본 선택이 되고 있는지를 발견하세요.

- OAuth 2.0 & OIDC & SAMLOAuth, OpenID Connect (OIDC), SAML, SSO 및 JWT와 같은 화려한 용어는 신원 및 접근 관리(IAM)의 분야에서 자주 사용되지만 그 의미는 무엇입니까? 그들은 어떻게 협력합니까?