JWT decoder

/Seus dados são 100% privados -- JWT é totalmente decodificado e codificado diretamente no seu dispositivo.

Aprenda sobre JWT

Todas as informações que você precisa sobre JWT e um guia passo a passo para verificar JWT em diversas estruturas.

O que é JWT?

JWT (JSON Web Token) é um token autônomo e sem estado que carrega informações em um formato estruturado e legível. Quer você esteja protegendo uma API ou adotando autenticação baseada em tokens para seu aplicativo, os JWTs são uma ferramenta poderosa, porque eles:

- Sem estado: Os JWTs são autônomos e não exigem estado do lado do servidor para validar. JWT pode garantir a integridade dos dados por meio de assinaturas.

- Compatibilidade entre serviços: Os JWTs podem ser facilmente compartilhados e verificados entre diferentes serviços.

- Extensível: O payload de um JWT pode conter claims personalizadas, permitindo autorização flexível e compartilhamento de informações.

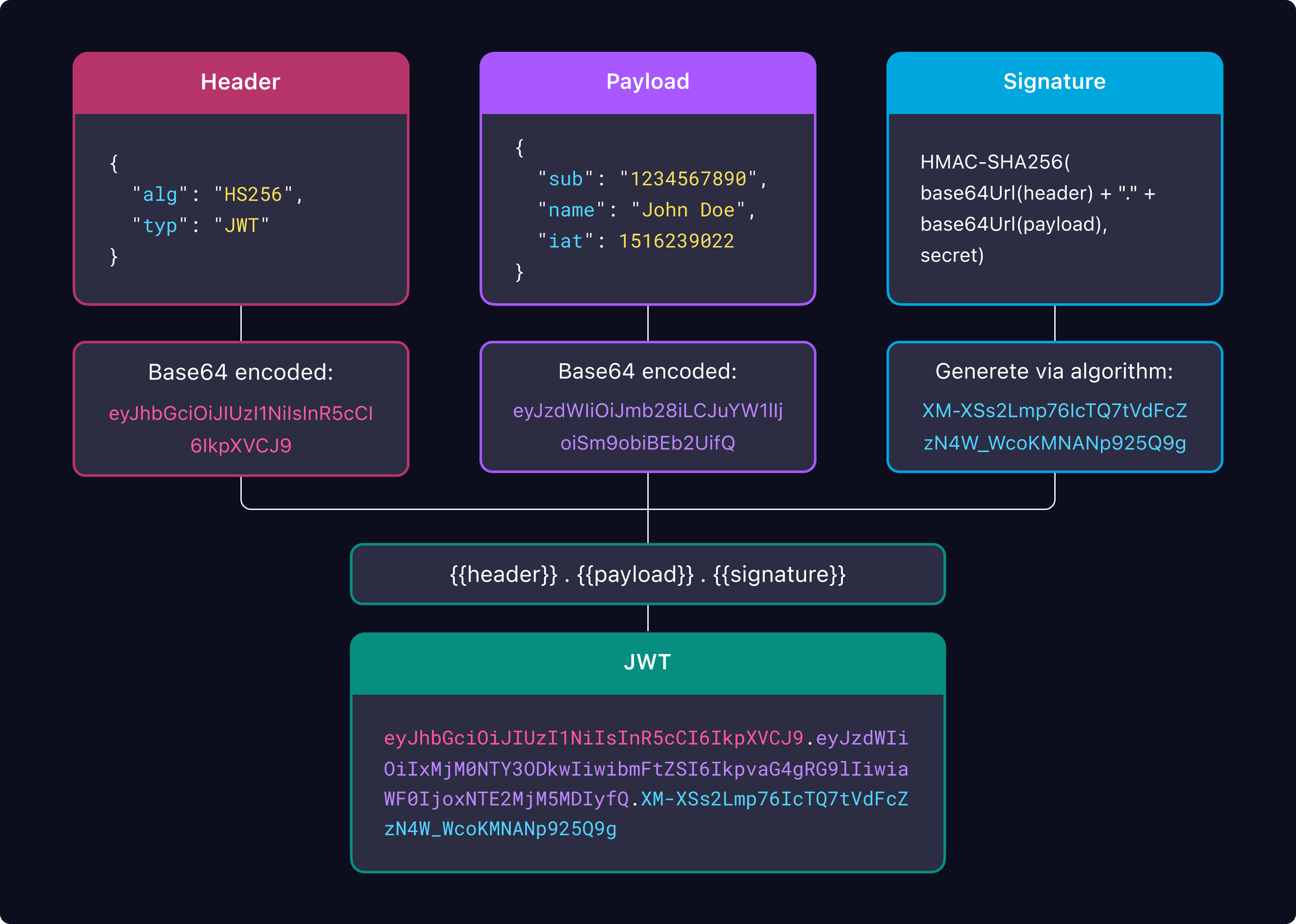

A estrutura do JWT

Um JWT típico é dividido em três partes, cada uma codificada em Base64URL e separada por pontos (.):

- Cabeçalho - Contém metadados, como o algoritmo de assinatura (por exemplo, HS256 ou RS256) e o tipo de token (JWT).

- Payload - Contém os dados reais, como ID de usuário, perfil de usuário, tempo de expiração ou escopos.

- Assinatura - Uma combinação de hash do Cabeçalho, Payload e protegida usando uma chave secreta. Seu propósito é garantir a integridade do token e confirmar que não foi alterado

Essa estrutura permite que os JWTs forneçam uma maneira compacta e segura de transmitir informações entre partes.

Claims comuns em tokens JWT

Os claims fazem parte do payload e contêm as informações principais. Aqui estão os Claims Registrados padronizados para sua referência:

| Claims | Nome completo | Descrição |

|---|---|---|

| iss | Emissor | A entidade que emitiu o JWT, como o servidor de autorização. |

| sub | Assunto | Identifica o sujeito do JWT, geralmente representando o usuário autenticado. |

| aud | Audiência | Especifica quais destinatários podem aceitar e processar o token. Isso pode ser um array de valores para múltiplas audiências ou um único valor para um único destinatário. |

| exp | Tempo de Expiração | Define um tempo de expiração no token após o qual ele se torna inválido. Isso ajuda a prevenir ataques de repetição, limitando o tempo de validade do token. |

| nbf | Não Antes | Torna o token válido apenas após este timestamp. Útil em situações onde relógios não são acessíveis. |

| iat | Emitido Em | Quando o token foi criado. Isso pode ser usado para determinar a idade do token. |

| jti | ID JWT | Um identificador único para o token, útil para evitar que o mesmo token seja utilizado várias vezes (por exemplo, em ataques de repetição). |

Dependendo da especificação e da configuração do servidor de autorização, claims adicionais podem ser incluídas no payload para suportar casos de uso específicos. Você também pode adicionar claims personalizadas ao JWT para atender requisitos de negócio únicos.

Token de ID

Usado no OpenID Connect, inclui claims com informações de perfil (por exemplo, nome, e-mail, etc.) sobre o usuário autenticado.

Token de Acesso

Usado no OAuth 2.0, concede acesso a recursos ou APIs específicos em nome do usuário ou aplicativo.

Quando usar JWT?

Os JWTs podem ser particularmente benéficos nos seguintes cenários:

- Arquitetura de microsserviços: Para autenticação sem estado entre múltiplos serviços.

- Sistemas de Single Sign-On (SSO): Permite acesso a várias aplicações com uma única autenticação.

- Aplicativos móveis: Mantém sessões de usuário de forma eficiente durante chamadas de API.

- Aplicações de alto tráfego: Reduz a carga no banco de dados em ambientes de alto volume.

- Compartilhamento de recursos entre origens (CORS): Simplifica a autenticação entre múltiplos domínios.

- Arquiteturas serverless: Fornece autenticação sem estado onde sessões do lado do servidor são desafiadoras.

Como verificar JWT?

A integridade de um JWT deve ser verificada para garantir que seu cabeçalho e payload não foram adulterados. Abaixo estão exemplos passo a passo para verificar JWTs em ambientes de programação populares:

- Verificar JWT em RubyGrape / Ruby on Rails / Sinatra

- Verificar JWT em .NETASP.NET Core

- Verificar JWT em JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verificar JWT em PHPLaravel / Lumen / Symfony

- Verificar JWT em PythonDjango / Django REST / FastAPI / Flask

- Verificar JWT em GoChi / Echo / Fiber / Gin

- Verificar JWT em Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verificar JWT em RustActix Web / Axum / Rocket

Tópicos relacionados a JWT

Todas as informações que você precisa sobre JWT e um guia passo a passo para verificar JWT em diversas estruturas.

- Algoritmos JWT: EC vs. RSAMergulhe nos algoritmos de assinatura do JWT, como EC e RSA, e saiba como escolher o método mais seguro e eficiente para sua aplicação.

- Token de ID & Token de Acesso & Token de AtualizaçãoVocê conhece os propósitos específicos dos ID Tokens, Access Tokens e Refresh tokens? Compreenda seus papéis nos processos de autenticação e autorização a partir da perspectiva do JWT.

- Claims personalizadas em tokens JWTComo o JWT consegue controle de acesso detalhado? Compare RBAC (Controle de Acesso Baseado em Funções) e ABAC (Controle de Acesso Baseado em Atributos) para encontrar a melhor solução para sua aplicação.

- Token opaco vs. Token JWTExplore as principais diferenças entre JWT e Tokens Opacos e descubra por que o JWT se tornou a escolha moderna para autenticação, com seu alto desempenho e escalabilidade.

- Autorização de API: Chaves de API vs. Autenticação Básica vs. Tokens JWT OAuthExplore três mecanismos comuns de autorização de API com seus prós e contras. Mergulhe em uma prática recomendada para proteger suas APIs usando Tokens JWT OAuth.

- JWT vs. Autenticação baseada em sessãoA autenticação baseada em sessão depende do armazenamento do lado do servidor para manter sessões de usuário, enquanto a autenticação baseada em tokens permite comunicação sem estado e escalável entre clientes e servidores. Descubra como o JWT está revolucionando a segurança de APIs e por que se tornou a escolha preferida para autenticação moderna.

- OAuth 2.0 & OIDC & SAMLOs termos sofisticados como OAuth, OpenID Connect (OIDC), SAML, SSO e JWT são frequentemente usados no domínio de gerenciamento de identidade e acesso (IAM), mas o que eles significam? Como eles funcionam juntos?

Desbloqueie mais com o Logto Cloud

Simplifique seu fluxo de trabalho e garanta uma gestão segura de usuários com o Logto Cloud. Construído sobre o OpenID Connect (OIDC), ele utiliza JWT para entregar um sistema de autenticação e autorização confiável, projetado para escalar com suas necessidades.