JWT decoder

/I tuoi dati sono al 100% privati -- JWT è completamente decodificato e codificato direttamente sul tuo dispositivo.

Scopri di più sui JWT

Tutte le informazioni che ti interessano sui JWT e una guida passo-passo per verificare i JWT in diversi framework.

Cos'è un JWT?

JWT (JSON Web Token) è un token autonomo e senza stato che contiene informazioni in un formato strutturato e leggibile. Che tu stia proteggendo un'API o adottando l'autenticazione basata su token per la tua applicazione, i JWT sono uno strumento potente perché:

- Senza stato: I JWT sono autonomi e non richiedono uno stato lato server per essere validati. Il JWT può garantire l'integrità dei dati tramite firme.

- Compatibilità tra servizi: I JWT possono essere facilmente condivisi e verificati tra diversi servizi.

- Estendibile: Il payload di un JWT può contenere rivendicazioni personalizzate, consentendo autorizzazioni flessibili e condivisione di informazioni.

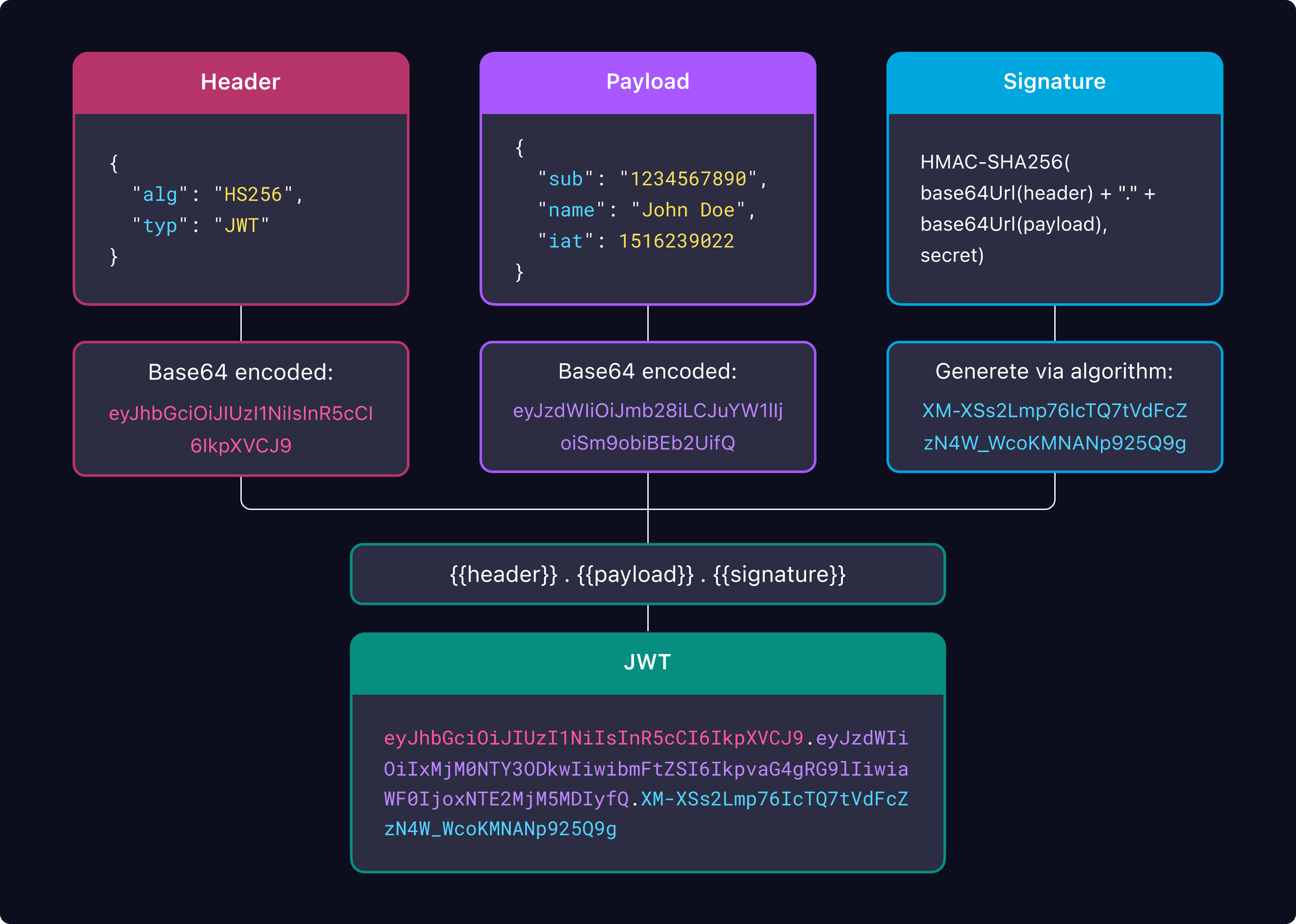

La struttura del JWT

Un JWT tipico è suddiviso in tre parti, ciascuna codificata in Base64URL e separata da punti (.):

- Intestazione - Contiene metadati, come l'algoritmo di firma (es. HS256 o RS256) e il tipo di token (JWT).

- Payload - Contiene i dati effettivi, come ID utente, profilo utente, tempo di scadenza o ambiti.

- Firma - Una combinazione hash dell'intestazione, payload e sicura utilizzando una chiave segreta. Ha lo scopo di garantire l'integrità del token e confermare che non è stato alterato.

Questa struttura consente ai JWT di fornire un modo compatto e sicuro di trasmettere informazioni tra le parti.

Rivendicazioni comuni del token in JWT

Le rivendicazioni fanno parte del payload e contengono le informazioni chiave. Ecco alcune rivendicazioni registrate standardizzate per il tuo riferimento:

| Rivendicazioni | Nome completo | Descrizione |

|---|---|---|

| iss | Emittente | L'entità che ha emesso il JWT, come il server di autorizzazione. |

| sub | Soggetto | Identifica il soggetto del JWT, solitamente rappresentando l'utente autenticato. |

| aud | Destinatari | Specifica quali destinatari possono accettare e processare il token. Questo può essere un array di valori per più destinatari o un singolo valore per un solo destinatario. |

| exp | Tempo di scadenza | Imposta un tempo di scadenza sul token dopo il quale diventa non valido. Questo aiuta a prevenire attacchi di replay limitando la durata di validità di un token. |

| nbf | Non prima | Rende un token valido solo dopo questo timestamp. Utile in situazioni in cui gli orologi non sono accessibili. |

| iat | Emesso a | Quando è stato creato il token. Questo può essere utilizzato per determinare l'età del token. |

| jti | ID del JWT | Un identificatore univoco per il token, utile per prevenire che lo stesso token venga utilizzato più volte (ad esempio, in attacchi di replay). |

A seconda della specifica e della configurazione del server di autorizzazione, possono essere incluse ulteriori rivendicazioni nel payload per supportare casi d'uso specifici. Puoi anche aggiungere rivendicazioni personalizzate al JWT per soddisfare esigenze aziendali uniche.

Token ID

Utilizzato in OpenID Connect, include rivendicazioni come informazioni sul profilo (es., nome, email, ecc.) relative all'utente autenticato.

Token di accesso

Utilizzato in OAuth 2.0, concede l'accesso a risorse o API specifiche per conto dell'utente o dell'applicazione.

Quando utilizzare il JWT?

I JWT possono essere particolarmente vantaggiosi nei seguenti scenari:

- Architettura a microservizi: Per autentificazione senza stato tra più servizi.

- Sistemi di single sign-on (SSO): Consentendo l'accesso a più applicazioni con un'autenticazione unica.

- Applicazioni mobili: Mantenendo efficacemente le sessioni utente tra le chiamate API.

- Applicazioni ad alto traffico: Riducendo il carico sul database in ambienti ad alto volume.

- Condivisione delle risorse tra origini diverse (CORS): Semplificando l'autenticazione tra domini multipli.

- Architetture serverless: Fornendo autenticazione senza stato dove le sessioni lato server sono difficili da gestire.

Come verificare il JWT?

L'integrità di un JWT deve essere verificata per assicurarsi che la sua intestazione e payload non siano state manomesse. Di seguito sono riportati esempi passo passo per verificare i JWT nei principali ambienti di programmazione:

- Verifica JWT in RubyGrape / Ruby on Rails / Sinatra

- Verifica JWT in .NETASP.NET Core

- Verifica JWT in JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verifica JWT in PHPLaravel / Lumen / Symfony

- Verifica JWT in PythonDjango / Django REST / FastAPI / Flask

- Verifica JWT in GoChi / Echo / Fiber / Gin

- Verifica JWT in Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verifica JWT in RustActix Web / Axum / Rocket

Argomenti correlati ai JWT

Tutte le informazioni che ti interessano sui JWT e una guida passo-passo per verificare i JWT in diversi framework.

- Algoritmi JWT: EC vs. RSAEsplora gli algoritmi di firma dei JWT, come EC e RSA, e scopri come scegliere il metodo più sicuro ed efficiente per la tua applicazione.

- Token ID & Token di accesso & Token di rinnovoConosci gli scopi specifici dei Token ID, Token di Accesso e Token di Renew? Comprendi i loro ruoli nei processi di autenticazione e autorizzazione da una prospettiva JWT.

- Rivendicazioni personalizzate del token JWTCome fa JWT a ottenere un controllo di accesso dettagliato? Confronta RBAC (Controllo Accessi Basato su Ruolo) e ABAC (Controllo Accessi Basato su Attributo) per trovare la soluzione migliore per la tua applicazione.

- Token opaco vs. Token JWTEsplora le principali differenze tra JWT e Token opachi, e scopri perché JWT è diventato la scelta moderna per l'autenticazione con alte prestazioni e scalabilità.

- Autorizzazione API: chiavi API vs. Autenticazione di base vs. Token JWT OAuthEsplora tre comuni meccanismi di autorizzazione API con i loro pro e contro. Scendi in una best practice per proteggere le tue API utilizzando i token JWT OAuth.

- JWT vs. Autenticazione di sessioneL'autenticazione basata su sessione si basa su memorizzazione lato server per mantenere le sessioni utente, mentre l'autenticazione basata su token consente comunicazioni scalabili e senza stato tra client e server. Scopri come JWT sta rivoluzionando la sicurezza delle API e perché sta diventando la scelta preferita per l'autenticazione moderna.

- OAuth 2.0 & OIDC & SAMLI termini alla moda come OAuth, OpenID Connect (OIDC), SAML, SSO e JWT sono frequentemente utilizzati nel dominio della gestione delle identità e degli accessi (IAM), ma cosa significano? Come funzionano insieme?

Sblocca di più con Logto Cloud

Semplifica il tuo flusso di lavoro e garantisci una gestione sicura degli utenti con Logto Cloud. Basato su OpenID Connect (OIDC), sfrutta JWT per fornire un sistema di autenticazione e autorizzazione affidabile progettato per scalare con le tue esigenze.