JWT decoder

/Twoje dane są w 100% prywatne — JWT jest w pełni dekodowany i kodowany bezpośrednio na twoim urządzeniu.

Dowiedz się o JWT

Wszystkie informacje na temat JWT oraz krok po kroku przewodnik weryfikacji JWT w różnych środowiskach.

Czym jest JWT?

JWT (JSON Web Token) to niezależny od stanu, samodzielny token, który przenosi informacje w ustrukturyzowanym i czytelnym formacie. Niezależnie od tego, czy chcesz chronić API, czy zastosować uwierzytelnianie oparte na tokenach dla swojej aplikacji, JWT są potężnym narzędziem, bo:

- Bezstanowy: JWT są samodzielne i nie wymagają przechowywania po stronie serwera do weryfikacji. JWT mogą zapewnić integralność danych za pomocą podpisów.

- Zgodność między usługami: JWT mogą być łatwo udostępniane i weryfikowane między różnymi usługami.

- Rozszerzalny: Ładunek JWT może zawierać niestandardowe roszczenia, umożliwiając elastyczne autoryzacje i wymianę informacji.

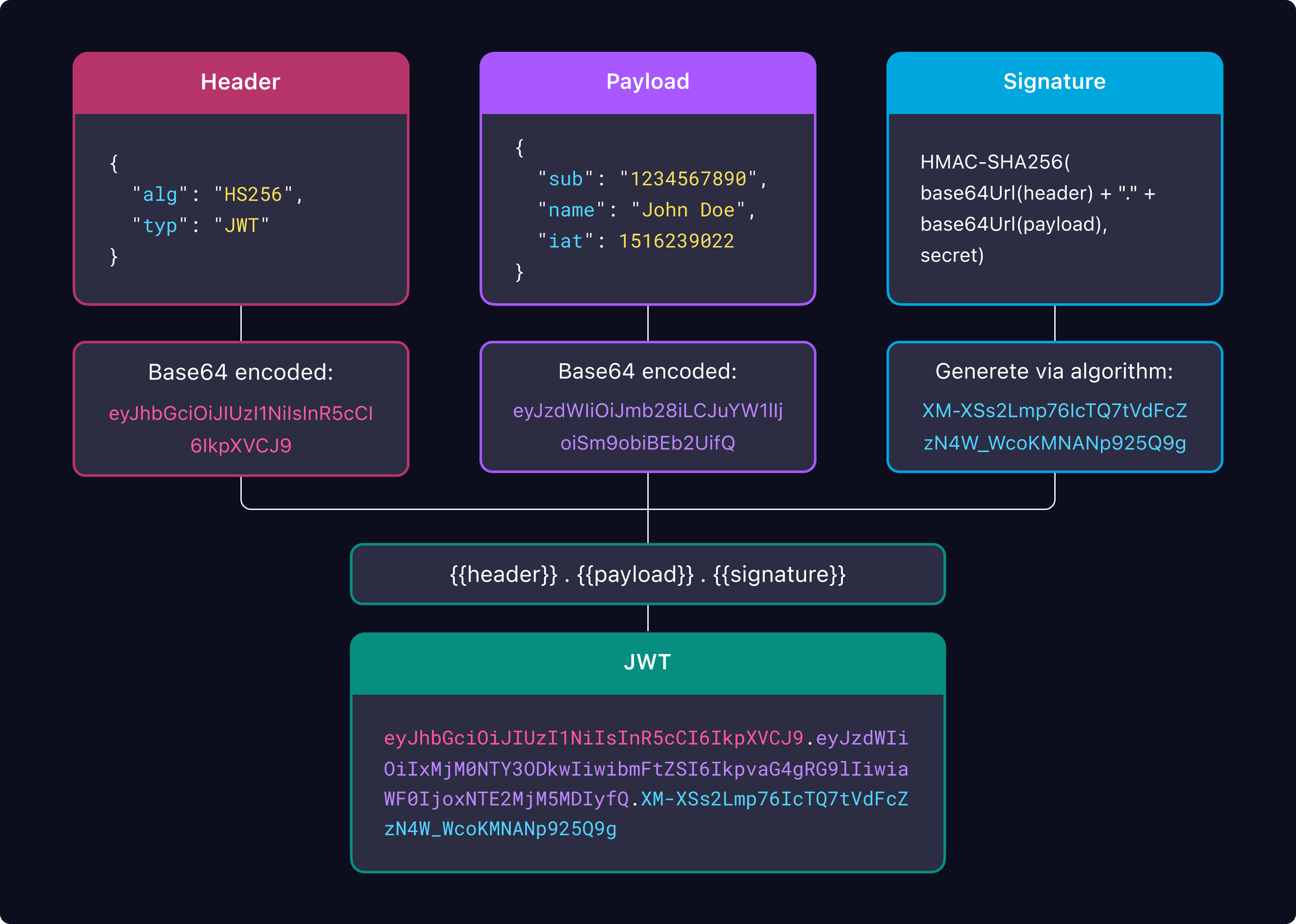

Struktura JWT

Typowy JWT jest podzielony na trzy części, każda zakodowana w Base64URL i oddzielona kropkami (.):

- Nagłówek - Zawiera metadane, takie jak algorytm podpisu (np. HS256 lub RS256) oraz typ tokenu (JWT).

- Ładunek - Zawiera rzeczywiste dane, takie jak identyfikator użytkownika, profil użytkownika, czas wygaśnięcia lub zakresy.

- Podpis - Połączony haszem Nagłówek, Ładunek i zabezpieczony za pomocą klucza tajnego. Jego celem jest zapewnienie integralności tokenu i potwierdzenie, że nie został on zmieniony.

Ta struktura umożliwia JWT zapewnienie kompaktowego, bezpiecznego sposobu przesyłania informacji między stronami.

Typowe roszczenia tokenu w JWT

Roszczenia są częścią ładunku i zawierają kluczowe informacje. Oto znormalizowane zarejestrowane roszczenia, do których możesz się odnieść:

| Roszczenia | Pełna nazwa | Opis |

|---|---|---|

| iss | Wystawca | Jednostka, która wystawiła JWT, na przykład serwer autoryzacyjny. |

| sub | Temat | Identyfikuje temat JWT, zazwyczaj reprezentujący uwierzytelnionego użytkownika. |

| aud | Odbiorca | Określa, które podmioty mogą zaakceptować i przetworzyć token. Może to być tablica wartości dla wielu odbiorców lub pojedyncza wartość dla jednego odbiorcy. |

| exp | Czas wygaśnięcia | Ustawia czas wygaśnięcia tokenu, po którym staje się on nieważny. Pomaga to zapobiegać atakom powtórzeniowym, ograniczając czas ważności tokenu. |

| nbf | Nie przed | Uznaje token za ważny tylko po tym znaczniku czasu. Przydatne w sytuacjach, gdy zegary nie są dostępne. |

| iat | Wystawiony o | Kiedy token został utworzony. Może być użyty do określenia wieku tokenu. |

| jti | ID JWT | Unikalny identyfikator dla tokenu, przydatny do zapobiegania wielokrotnemu użyciu tego samego tokenu (np. w atakach powtórzeniowych). |

W zależności od specyfikacji i konfiguracji serwera autoryzacji, w ładunku mogą zostać uwzględnione dodatkowe roszczenia, aby wspierać określone przypadki użycia. Możesz również dodać niestandardowe roszczenia do JWT, aby sprostać unikalnym wymaganiom biznesowym.

Token ID

Używany w OpenID Connect, zawiera roszczenia, takie jak informacje o profilu (np. imię, e-mail itp.) o uwierzytelnionym użytkowniku.

Token dostępu

Używany w OAuth 2.0, zapewnia dostęp do określonych zasobów lub API w imieniu użytkownika lub aplikacji.

Kiedy używać JWT?

JWT mogą być szczególnie korzystne w następujących sytuacjach:

- Architektura mikrousług: Dla bezstanowego uwierzytelniania między wieloma usługami.

- Systemy pojedynczego logowania (SSO): Umożliwienie dostępu do wielu aplikacji za pomocą jednego uwierzytelnienia.

- Aplikacje mobilne: Efektywne utrzymywanie sesji użytkownika w ramach żądań API.

- Aplikacje o dużym ruchu: Zmniejszenie obciążenia bazy danych w środowiskach o dużej ilości danych.

- Współdzielenie zasobów między źródłami (CORS): Uproszczenie uwierzytelniania między wieloma domenami.

- Architektury bezserwerowe: Zapewnienie bezstanowego uwierzytelniania tam, gdzie sesje po stronie serwera są trudne.

Jak zweryfikować JWT?

Integralność JWT musi być zweryfikowana, aby upewnić się, że jego nagłówek i ładunek nie zostały zmanipulowane. Poniżej znajdują się przykłady krok po kroku weryfikacji JWT w popularnych środowiskach programistycznych:

- Zweryfikuj JWT w RubyGrape / Ruby on Rails / Sinatra

- Zweryfikuj JWT w .NETASP.NET Core

- Zweryfikuj JWT w JavieMicronaut / Quarkus / Spring Boot / Vert.x Web

- Zweryfikuj JWT w PHPLaravel / Lumen / Symfony

- Zweryfikuj JWT w PythonDjango / Django REST / FastAPI / Flask

- Zweryfikuj JWT w GoChi / Echo / Fiber / Gin

- Zweryfikuj JWT w Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Zweryfikuj JWT w RustActix Web / Axum / Rocket

Powiązane tematy JWT

Wszystkie informacje na temat JWT oraz krok po kroku przewodnik weryfikacji JWT w różnych środowiskach.

- Algorytmy JWT: EC vs. RSAZanurz się w algorytmy podpisu JWT, takie jak EC i RSA, i dowiedz się, jak wybrać najbardziej bezpieczną i wydajną metodę dla swojej aplikacji.

- Token identyfikacyjny & Token dostępu & Tokeny odświeżaniaCzy znasz konkretne cele Tokenów ID, Tokenów dostępu i Tokenów odświeżania? Zrozum ich role w procesach uwierzytelniania i autoryzacji z perspektywy JWT.

- Niestandardowe roszczenia tokenu JWTJak JWT osiąga precyzyjną kontrolę dostępu? Porównaj RBAC (kontrolę dostępu opartą na rolach) z ABAC (kontrolą dostępu opartą na atrybutach), aby znaleźć najlepsze rozwiązanie dla swojej aplikacji.

- Token nieprzezroczysty vs. Token JWTPoznaj główne różnice między JWT a Tokenami nieprzezroczystymi i odkryj, dlaczego JWT stał się nowoczesnym wyborem dla uwierzytelniania dzięki swojej wysokiej wydajności i skalowalności.

- Autoryzacja API: Klucze API vs. Podstawowe uwierzytelnianie vs. Tokeny OAuth JWTPoznaj trzy popularne mechanizmy autoryzacji API wraz z ich zaletami i wadami. Zanurz się w najlepszą praktykę zabezpieczania swoich API za pomocą Tokenów OAuth JWT.

- JWT vs. Uwierzytelnianie sesjiUwierzytelnianie oparte na sesji polega na przechowywaniu po stronie serwera w celu utrzymywania sesji użytkownika, podczas gdy uwierzytelnianie oparte na tokenach umożliwia bezstanową i skalowalną komunikację między klientami a serwerami. Odkryj, jak JWT rewolucjonizuje bezpieczeństwo API i dlaczego staje się preferowanym wyborem dla nowoczesnego uwierzytelniania.

- OAuth 2.0 & OIDC & SAMLPojęcia takie jak OAuth, OpenID Connect (OIDC), SAML, SSO i JWT często występują w dziedzinie zarządzania tożsamościami i dostępem (IAM), ale co one oznaczają? Jak współdziałają?

Odblokuj więcej za pomocą Logto Cloud

Ułatw swoją pracę i zapewnij bezpieczne zarządzanie użytkownikami dzięki Logto Cloud. Zbudowane na OpenID Connect (OIDC), korzysta z JWT, aby dostarczyć niezawodny system uwierzytelniania i autoryzacji, zaprojektowany do skalowania wraz z twoimi potrzebami.