JWT decoder

/Dina data är 100% privata -- JWT är helt avkodade och kodade direkt på din enhet.

Lär dig om JWT

All information du behöver om JWT och steg-för-steg guide för att verifiera JWT i olika ramar.

Vad är JWT?

JWT (JSON Web Token) är en självständig, statslös token som bär information i ett strukturerat och läsbart format. Oavsett om du skyddar ett API eller adopterar tokenbaserad autentisering för din applikation, är JWTs ett kraftfullt verktyg, eftersom de:

- Statslös: JWTs är självständiga och kräver inte status på serversidan för att valideras. JWT kan säkerställa dataintegritet via signaturer.

- Cross-tjänst-kompatibilitet: JWTs kan enkelt delas och verifieras över olika tjänster.

- Extensible: Payloaden av en JWT kan innehålla anpassade påståenden, vilket möjliggör flexibel auktorisering och informationsdelning.

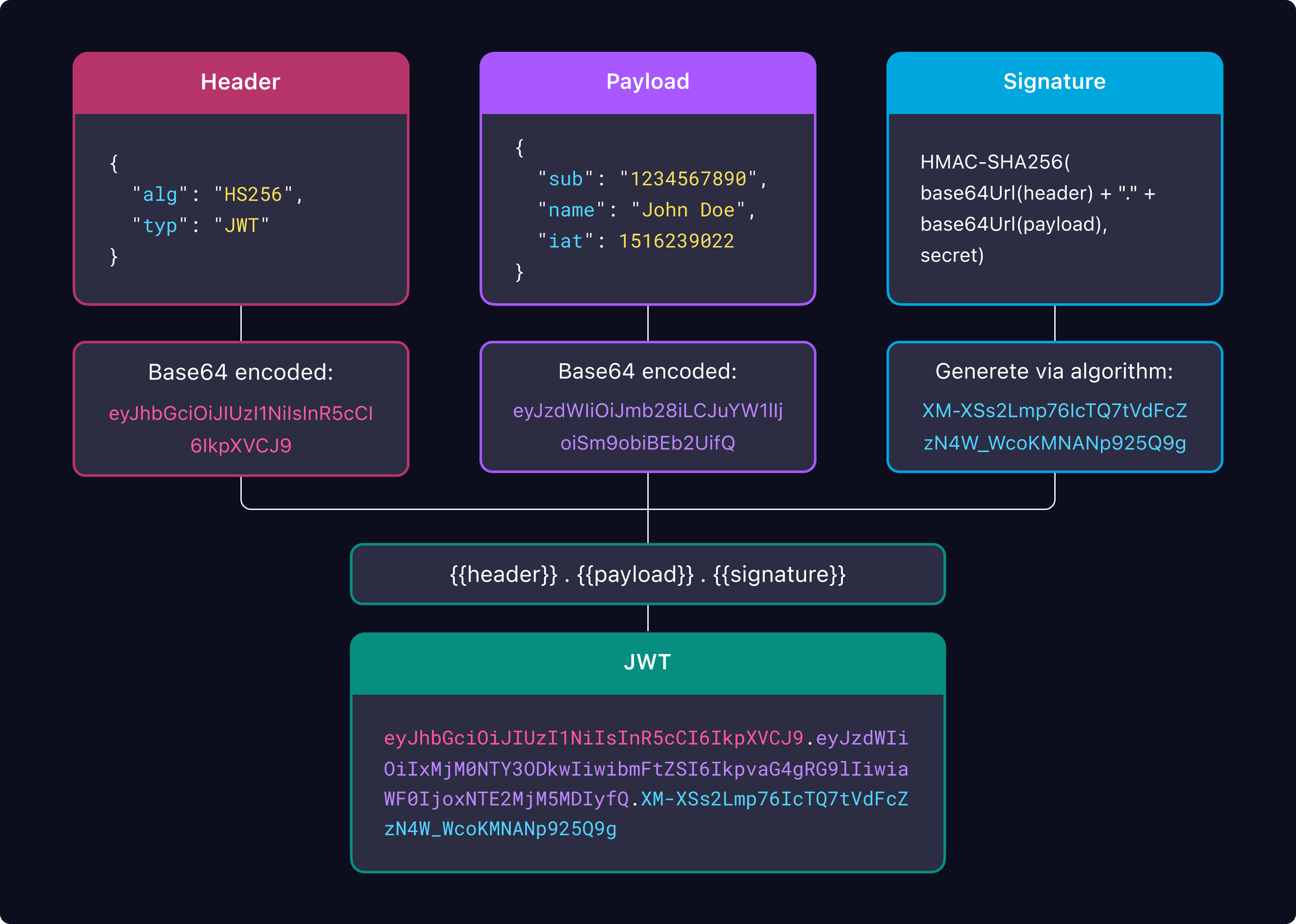

Strukturen av JWT

En typisk JWT är uppdelad i tre delar, var och en kodad i Base64URL och separerad av punkter (.):

- Rubrik - Innehåller metadata, såsom signeringsalgoritmen (t.ex. HS256 eller RS256) och tokenens typ (JWT).

- Payload - Innehåller de faktiska uppgifterna, som användar-ID, användarprofil, utgångstid eller omfattningar.

- Signatur - En hashad kombination av Rubrik, Payload, och säker med en hemlig nyckel. Syftet är att säkerställa tokenens integritet och bekräfta att den inte har ändrats.

Denna struktur möjliggör för JWTs att tillhandahålla ett kompakt, säkert sätt att överföra information mellan parter.

Vanliga token-påståenden i JWT

Påståendena är en del av payloaden och håller nyckelinformationen. Här är standardiserade registrerade påståenden för din referens:

| Påståenden | Fullständigt namn | Beskrivning |

|---|---|---|

| iss | Utgivare | Den enhet som utfärdade JWT, såsom auktoriseringsservern. |

| sub | Ämne | Identifierar JWT's ämne, typiskt representerande den autentiserade användaren. |

| aud | Publik | Anger vilka mottagare som kan acceptera och bearbeta tokenen. Detta kan vara en array av värden för flera publik eller ett enda värde för en enda mottagare. |

| exp | Utgångstid | Ställer in en utgångstid för tokenen efter vilken den blir ogiltig. Detta hjälper till att förhindra upprepningsattacker genom att begränsa hur länge en token förblir giltig. |

| nbf | Inte före | Gör en token giltig först efter detta tidsstämpel. Användbart i situationer där klockor inte är tillgängliga. |

| iat | Utfärdades vid | När tokenen skapades. Detta kan användas för att avgöra åldern på tokenen. |

| jti | JWT-ID | En unik identifierare för tokenen, användbar för att förhindra att samma token används flera gånger (t.ex. i upprepningsattacker). |

Beroende på specifikationen och konfigurationen av auktoriseringsservern kan ytterligare påståenden inkluderas i payloaden för att stödja specifika användningsfall. Du kan också lägga till anpassade påståenden till JWT för att möta unika affärskrav.

ID-token

Används i OpenID Connect, den innehåller påståenden som profilinformation (t.ex., namn, e-post, etc.) om den autentiserade användaren.

Åtkomsttoken

Används i OAuth 2.0, det ger tillgång till specifika resurser eller API:er på uppdrag av användaren eller applikationen.

När ska man använda JWT?

JWTs kan vara särskilt fördelaktiga i följande scenarier:

- Mikrotjänstarkitektur: För statsfri autentisering över flera tjänster.

- Single sign-on (SSO) -system: Möjliggör åtkomst till flera applikationer med en autentisering.

- Mobilapplikationer: Effektivt upprätthålla användarsessioner över API-anrop.

- Applikationer med hög trafik: Minska databasladdning i högvolymsmiljöer.

- CORS (Cross-Origin Resource Sharing): Förenkla autentisering över flera domäner.

- Serverlösa arkitekturer: Tillhandahålla statsfri autentisering där server-side sessioner är utmanande.

Hur verifieras JWT?

Integriteten av en JWT måste verifieras för att säkerställa att dess rubrik och payload inte har manipulerats. Nedan finns steg-för-steg-exempel för att verifiera JWTs i populära programmeringsmiljöer:

- Verifiera JWT i RubyGrape / Ruby on Rails / Sinatra

- Verifiera JWT i .NETASP.NET Core

- Verifiera JWT i JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verifiera JWT i PHPLaravel / Lumen / Symfony

- Verifiera JWT i PythonDjango / Django REST / FastAPI / Flask

- Verifiera JWT i GoChi / Echo / Fiber / Gin

- Verifiera JWT i Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verifiera JWT i RustActix Web / Axum / Rocket

Relaterade JWT-ämnen

All information du behöver om JWT och steg-för-steg guide för att verifiera JWT i olika ramar.

- JWT-algoritmer: EC vs. RSADyk in i signeringsalgoritmerna för JWT, såsom EC och RSA, och lär dig hur du väljer den säkraste och mest effektiva metoden för din applikation.

- ID token & Åtkomsttoken & Refresh tokenKänner du till de specifika syftena med ID Tokens, Åtkomsttokens och Refresh tokens? Förstå deras roller i autentisering och auktoriseringsprocesser från ett JWT-perspektiv.

- Anpassade JWT-tokenpåståendenHur uppnår JWT finfördelad åtkomstkontroll? Jämför RBAC (Rollbaserad åtkomstkontroll) och ABAC (Attributbaserad åtkomstkontroll) för att hitta den bästa lösningen för din applikation.

- Opaqa token vs. JWT-tokenUtforska de grundläggande skillnaderna mellan JWT och Opaque Tokens, och upptäck varför JWT har blivit det moderna valet för autentisering med sin höga prestanda och skalbarhet.

- API-auktorisering: API-nycklar vs. Grundläggande autentisering vs. OAuth JWT-tokensUtforska tre vanliga API-auktoriseringsmekanismer med deras för- och nackdelar. Dyk in i en bästa praxis om att skydda dina API:er med hjälp av OAuth JWT-tokens.

- JWT vs. SessionautentiseringSessionsbaserad autentisering förlitar sig på serverlagring för att upprätthålla användarsessioner, medan tokenbaserad autentisering möjliggör statsfri och skalbar kommunikation mellan klienter och servrar. Upptäck hur JWT revolutionerar API-säkerhet och varför det blir det föredragna valet för modern autentisering.

- OAuth 2.0 & OIDC & SAMLDe fanciga termerna som OAuth, OpenID Connect (OIDC), SAML, SSO och JWT används ofta inom området identitetshantering och åtkomstkontroll (IAM), men vad betyder de? Hur fungerar de tillsammans?

Lås upp mer med Logto Cloud

Förenkla ditt arbetsflöde och säkerställ säker användarhantering med Logto Cloud. Byggt på OpenID Connect (OIDC), den utnyttjar JWT för att leverera ett pålitligt autentiserings- och auktoriseringssystem designat för att skala med dina behov.