JWT decoder

/Jouw gegevens zijn 100% privé -- JWT wordt volledig gedecodeerd en gecodeerd direct op je apparaat.

Leer meer over JWT

Alle informatie die je nodig hebt over JWT en een stapsgewijze handleiding om JWT te verifiëren in diverse frameworks.

Wat is JWT?

JWT (JSON Web Token) is een zelfgedragen, stateloze token die informatie draagt in een gestructureerd en leesbaar formaat. Of je nu een API beveiligt of token-gebaseerde authenticatie voor je applicatie aanneemt, JWTs zijn een krachtig hulpmiddel, omdat ze:

- Stateloos: JWTs zijn zelfgedragen en vereisen geen serverside status om te valideren. JWT kan gegevensintegriteit garanderen via handtekeningen.

- Cross-service compatibiliteit: JWTs kunnen gemakkelijk gedeeld en geverifieerd worden tussen verschillende diensten.

- Uitschuifbaar: De payload van een JWT kan aangepaste claims bevatten, waardoor flexibele autorisaties en het delen van informatie mogelijk zijn.

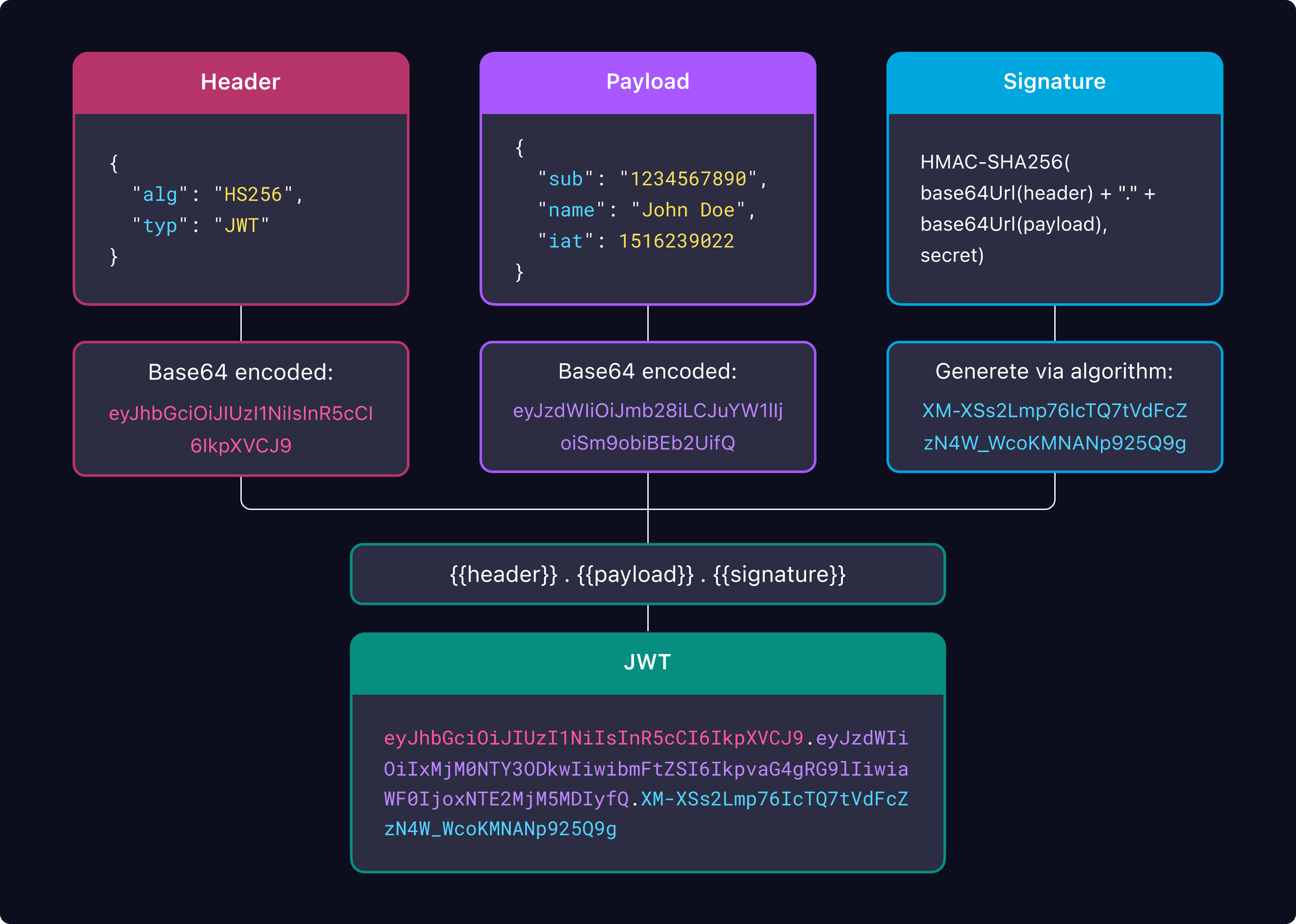

De structuur van JWT

Een typische JWT is opgesplitst in drie delen, elk gecodeerd in Base64URL en gescheiden door punten (.):

- Header - Bevat metadata, zoals het ondertekeningsalgoritme (bijv. HS256 of RS256) en het type token (JWT).

- Payload - Bevat de daadwerkelijke gegevens, zoals gebruikers-ID, gebruikersprofiel, vervaltijd of scopes.

- Handtekening - Een gehashte combinatie van de header, payload en beveiligd met een geheime sleutel. Het doel is om de integriteit van het token te waarborgen en te bevestigen dat het niet is gewijzigd.

Deze structuur stelt JWTs in staat om een compacte, veilige manier van het overbrengen van informatie tussen partijen te bieden.

Veelvoorkomende token-aanvragen in JWT

De claims maken deel uit van de payload en bevatten de belangrijkste informatie. Hier zijn gestandaardiseerde geregistreerde claims voor je referentie:

| Claims | Volledige naam | Beschrijving |

|---|---|---|

| iss | Uitgever | De entiteit die de JWT heeft uitgegeven, zoals de autorisatieserver. |

| sub | Onderwerp | Identificeert het onderwerp van de JWT, meestal de geauthenticeerde gebruiker. |

| aud | Doelgroep | Specificeert welke ontvangers het token kunnen accepteren en verwerken. Dit kan een array van waarden zijn voor meerdere doelgroepen of een enkele waarde voor een enkele ontvanger. |

| exp | Vervaltijd | Stelt een verstrijktijd in op het token waarna het ongeldig wordt. Dit helpt om het herhalingsaanvallen te voorkomen door te beperken hoe lang een token geldig blijft. |

| nbf | Niet eerder | Maakt een token alleen geldig na dit tijdstip. Nuttig in situaties waarin klokken niet toegankelijk zijn. |

| iat | Uitgegeven op | Wanneer het token werd aangemaakt. Dit kan worden gebruikt om de leeftijd van het token te bepalen. |

| jti | JWT-ID | Een unieke identificator voor het token, nuttig om te voorkomen dat hetzelfde token meerdere keren wordt gebruikt (bijv. bij herhalingsaanvallen). |

Afhankelijk van de specificatie en de configuratie van de autorisatieserver kunnen aanvullende claims worden opgenomen in de payload om specifieke use-cases te ondersteunen. Je kunt ook aangepaste claims toevoegen aan JWT om aan unieke zakelijke eisen te voldoen.

ID Token

Gebruikt in OpenID Connect, het bevat claims zoals profielinformatie (bijv. naam, e-mail, enz.) over de geauthenticeerde gebruiker.

Toegangstoken

Gebruikt in OAuth 2.0, het verleent toegang tot specifieke bronnen of API’s namens de gebruiker of applicatie.

Wanneer gebruik je JWT?

JWTs kunnen bijzonder voordelig zijn in de volgende scenario’s:

- Microservices architectuur: Voor stateloze authenticatie over meerdere services heen.

- Single sign-on (SSO) systemen: Toegang tot meerdere applicaties met één authenticatie mogelijk maken.

- Mobiele applicaties: Efficiënt bijhouden van gebruikerssessies over API-oproepen.

- Hoog-verkeer applicaties: Verminderen van de databasebelasting in omgevingen met hoog volume.

- Cross-origin resource sharing (CORS): Eenvoudiger authentiseren over meerdere domeinen.

- Serverloze architecturen: Zorg voor stateloze authenticatie waar serversessies moeilijk zijn.

Hoe verifieer je JWT?

De integriteit van een JWT moet worden geverifieerd om ervoor te zorgen dat de header en payload niet zijn gemanipuleerd. Hieronder staan stapsgewijze voorbeelden voor het verifiëren van JWTs in populaire programmeeromgevingen:

- Verifieer JWT in RubyGrape / Ruby on Rails / Sinatra

- Verifieer JWT in .NETASP.NET Core

- Verifieer JWT in JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verifieer JWT in PHPLaravel / Lumen / Symfony

- Verifieer JWT in PythonDjango / Django REST / FastAPI / Flask

- Verifieer JWT in GoChi / Echo / Fiber / Gin

- Verifieer JWT in Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verifieer JWT in RustActix Web / Axum / Rocket

Gerelateerde JWT-onderwerpen

Alle informatie die je nodig hebt over JWT en een stapsgewijze handleiding om JWT te verifiëren in diverse frameworks.

- JWT-algoritmen: EC vs. RSAVerdiep je in de ondertekeningsalgoritmen van JWT, zoals EC en RSA, en leer hoe je de veiligste en meest efficiënte methode voor je applicatie kiest.

- ID token & Toegangstoken & Vernieuwings tokenWeet je wat de specifieke doeleinden zijn van ID Tokens, Toegangstokens en Vernieuwings tokens? Begrijp hun rol in authenticatie- en autorisatieprocessen vanuit een JWT-perspectief.

- Aangepaste JWT-tokenclaimsHoe bereikt JWT fijnmazige toegangscontrole? Vergelijk RBAC (Role-Based Access Control) en ABAC (Attribute-Based Access Control) om de beste oplossing voor je applicatie te vinden.

- Opaque token vs. JWT-tokenOntdek de belangrijkste verschillen tussen JWT en Opaque Tokens, en ontdek waarom JWT de moderne keuze is geworden voor authenticatie met zijn hoge prestaties en schaalbaarheid.

- API-autorisatie: API-sleutels versus Basisautorisatie versus OAuth JWT-tokensOntdek drie veelvoorkomende API-autorisatiemechanismen met hun voor- en nadelen. Verdiep je in een best practice voor het beveiligen van je API's met OAuth JWT-tokens.

- JWT versus Sessie authenticatieSessie-gebaseerde authenticatie vertrouwt op serverside opslag om gebruikerssessies te onderhouden, terwijl token-gebaseerde authenticatie stateloze en schaalbare communicatie tussen clients en servers mogelijk maakt. Ontdek hoe JWT API-beveiliging revolutioneert en waarom het de voorkeur heeft als moderne authenticatiekeuze.

- OAuth 2.0 & OIDC & SAMLDe termen zoals OAuth, OpenID Connect (OIDC), SAML, SSO, en JWT worden vaak gebruikt in het domein van identiteit en toegangsbeheer (IAM), maar wat betekenen ze? Hoe werken ze samen?

Ontgrendel meer met Logto Cloud

Vereenvoudig je workflow en zorg voor veilig gebruikersbeheer met Logto Cloud. Gebouwd op OpenID Connect (OIDC), het maakt gebruik van JWT om een betrouwbaar authenticatie- en autorisatiesysteem te bieden dat is ontworpen om mee te schalen met je behoeften.