JWT decoder

/Os teus dados são 100% privados -- o JWT é totalmente descodificado e codificado diretamente no teu dispositivo.

Aprender sobre JWT

Toda a informação que te preocupa sobre JWT e guia passo-a-passo para verificar JWT em diversos frameworks.

O que é JWT?

JWT (JSON Web Token) é um token auto-contido e sem estado que transporta informações num formato estruturado e legível. Se estás a proteger uma API ou a adotar autenticação baseada em token para a tua aplicação, os JWTs são uma ferramenta poderosa, porque:

- Sem estado: Os JWTs são auto-contidos e não requerem estado do lado do servidor para validar. O JWT pode garantir a integridade dos dados através de assinaturas.

- Compatibilidade entre serviços: Os JWTs podem ser facilmente partilhados e verificados entre diferentes serviços.

- Extensível: A carga útil de um JWT pode conter reivindicações personalizadas, permitindo autorização flexível e partilha de informações.

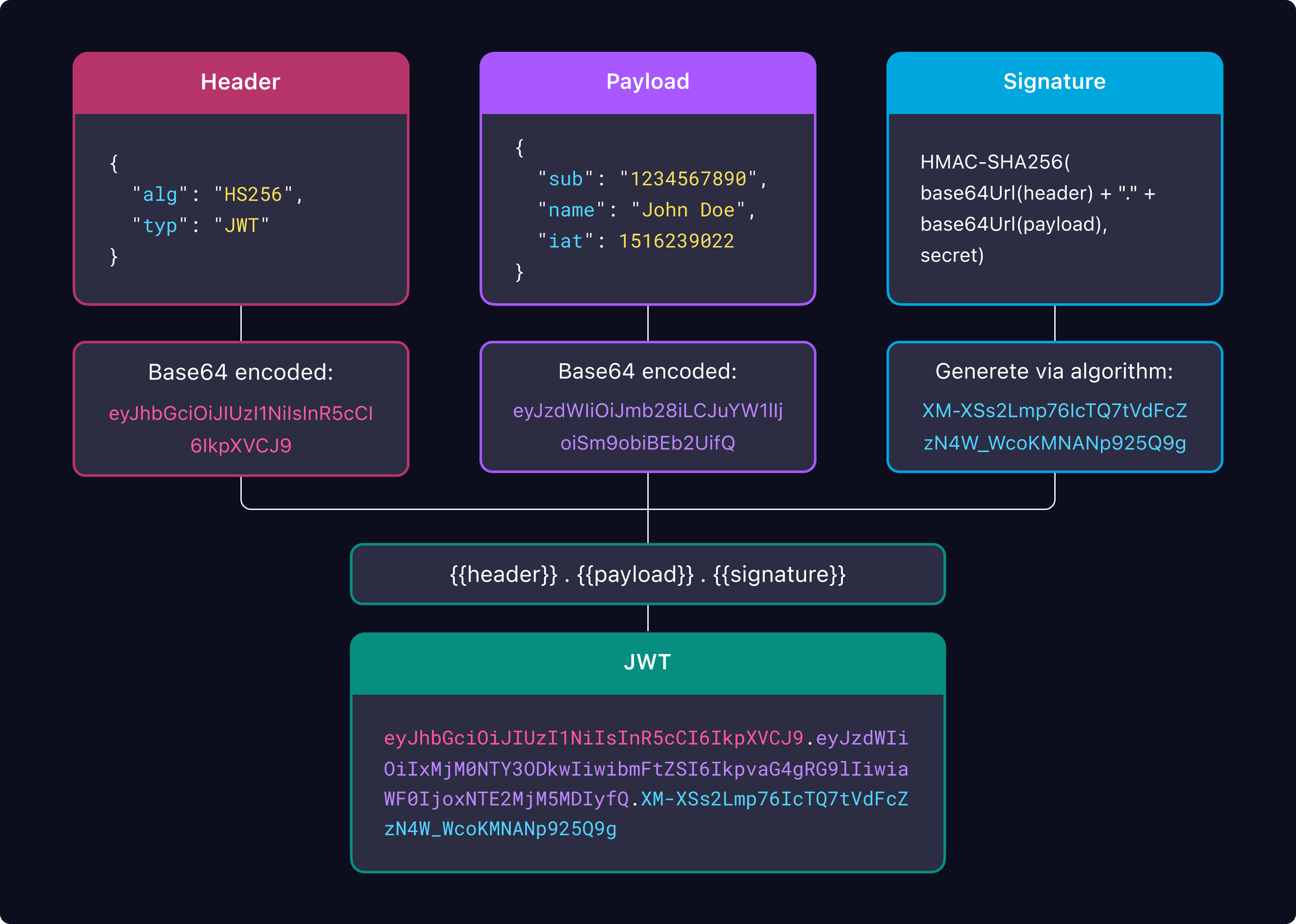

A estrutura do JWT

Um JWT típico é dividido em três partes, cada uma codificada em Base64URL e separada por pontos (.):

- Cabeçalho - Contém metadados, como o algoritmo de assinatura (por exemplo, HS256 ou RS256) e o tipo de token (JWT).

- Carga útil - Contém os dados reais, como o ID do utilizador, perfil do utilizador, tempo de expiração ou escopos.

- Assinatura - Uma combinação hash do Cabeçalho, Carga útil, e segura usando uma chave secreta. O seu propósito é assegurar a integridade do token e confirmar que não foi alterado.

Esta estrutura permite que os JWTs forneçam uma forma compacta e segura de transmitir informações entre partes.

Reivindicações comuns de token em JWT

As reivindicações fazem parte da carga útil e contêm a informação chave. Aqui estão as Reivindicações Registadas padronizadas para tua referência:

| Reivindicações | Nome completo | Descrição |

|---|---|---|

| iss | Emissor | A entidade que emitiu o JWT, como o servidor de autorização. |

| sub | Sujeito | Identifica o sujeito do JWT, tipicamente representando o utilizador autenticado. |

| aud | Audiência | Especifica quais destinatários podem aceitar e processar o token. Isto pode ser um array de valores para múltiplas audiências ou um único valor para um único destinatário. |

| exp | Tempo de Expiração | Define um tempo de expiração no token após o qual se torna inválido. Isto ajuda a prevenir ataques de repetição limitando o tempo que um token permanece válido. |

| nbf | Não Antes | Torna um token válido apenas após este carimbo de data/hora. Útil em situações onde os relógios n�ão são acessíveis. |

| iat | Emitido Em | Quando o token foi criado. Isto pode ser usado para determinar a idade do token. |

| jti | ID do JWT | Um identificador único para o token, útil para prevenir que o mesmo token seja usado múltiplas vezes (por exemplo, em ataques de repetição). |

Dependendo da especificação e da configuração do servidor de autorização, reivindicações adicionais podem ser incluídas na carga útil para suportar casos de uso específicos. Também podes adicionar reivindicações personalizadas ao JWT para atender a requisitos empresariais únicos.

ID Token

Usado em OpenID Connect, inclui reivindicações como informação de perfil (por exemplo, nome, e-mail, etc.) sobre o utilizador autenticado.

Token de Acesso

Usado em OAuth 2.0, concede acesso a recursos ou APIs específicos em nome do utilizador ou aplicação.

Quando usar JWT?

Os JWTs podem ser particularmente benéficos nos seguintes cenários:

- Arquitetura de microserviços: Para autenticação sem estado entre múltiplos serviços.

- Sistemas de sign-on único (SSO): Possibilitando acesso a múltiplas aplicações com uma autenticação.

- Aplicações móveis: Manter eficientemente as sessões de utilizador através de chamadas de API.

- Aplicações de alto tráfego: Reduzir a carga no banco de dados em ambientes de alto volume.

- Partilha de recursos entre origens diferentes (CORS): Simplificar a autenticação entre múltiplos domínios.

- Arquiteturas sem servidor: Fornecer autenticação sem estado onde sessões do lado do servidor são desafiadoras.

Como verificar JWT?

A integridade de um JWT deve ser verificada para garantir que o seu cabeçalho e carga útil não foram adulterados. Abaixo estão exemplos passo-a-passo para verificar JWTs em ambientes de programação populares:

- Verificar JWT em RubyGrape / Ruby on Rails / Sinatra

- Verificar JWT em .NETASP.NET Core

- Verificar JWT em JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Verificar JWT em PHPLaravel / Lumen / Symfony

- Verificar JWT em PythonDjango / Django REST / FastAPI / Flask

- Verificar JWT em GoChi / Echo / Fiber / Gin

- Verificar JWT em Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Verificar JWT em RustActix Web / Axum / Rocket

Tópicos relacionados com JWT

Toda a informação que te preocupa sobre JWT e guia passo-a-passo para verificar JWT em diversos frameworks.

- Algoritmos de JWT: EC vs. RSAExplore os algoritmos de assinatura do JWT, como EC e RSA, e aprenda a escolher o método mais seguro e eficiente para a tua aplicação.

- Token de ID & Token de Acesso & Token de AtualizaçãoConheces os propósitos específicos dos Tokens de ID, Tokens de Acesso e Tokens de Atualização? Compreende os seus papéis nos processos de autenticação e autorização a partir de uma perspetiva de JWT.

- Reivindicações de JWT personalizadasComo é que o JWT alcança um controle de acesso detalhado? Compare RBAC (Controle de Acesso Baseado em Funções) e ABAC (Controle de Acesso Baseado em Atributos) para encontrar a melhor solução para a tua aplicação.

- Token opaco vs. Token JWTExplore as diferenças fundamentais entre JWT e Tokens Opaques, e descubra por que o JWT se tornou a escolha moderna para autenticação com seu alto desempenho e escalabilidade.

- Autorização de API: Chaves de API vs. Autenticação Básica vs. Tokens OAuth JWTExplorar três mecanismos comuns de autorização de API com os seus prós e contras. Mergulhe numa prática recomendada sobre como proteger as suas APIs usando tokens OAuth JWT.

- JWT vs. Autenticação de SessãoA autenticação baseada em sessão depende de armazenamento do lado do servidor para manter sessões de utilizador, enquanto a autenticação baseada em token permite comunicação sem estado e escalável entre clientes e servidores. Descobre como o JWT está a revolucionar a segurança de API e por que está a tornar-se a escolha preferida para autenticação moderna.

- OAuth 2.0 & OIDC & SAMLOs termos sofisticados como OAuth, OpenID Connect (OIDC), SAML, SSO, e JWT são frequentemente usados no domínio de gestão de identidade e acesso (IAM), mas o que significam? Como funcionam juntos?

Desbloqueie mais com a Logto Cloud

Simplifica o teu fluxo de trabalho e garante uma gestão de utilizadores segura com Logto Cloud. Construído sobre OpenID Connect (OIDC), utiliza JWT para fornecer um sistema de autenticação e autorização fiável, projetado para escalar com as tuas necessidades.