JWT decoder

/بياناتك خاصة بنسبة 100٪ -- يتم فك وتشفير JWT مباشرة على جهازك.

تعلم حول JWT

كل ما يهمك عن JWT ودليل خطوة بخطوة للتحقق من JWT في إطار عمل متنوع.

ما هو JWT؟

JWT (رمز الشبكة القائم على JSON) هو رمز ذاتي الاحتواء وقائم بذاته يتضمن البيانات بطريقة منظمة وقابلة للقراءة. سواء كنت تحمي واجهة برمجية تطبيقات أو تتبنى مصادقة قائمة على الرموز لتطبيقك، تعتبر JWT أداة قوية لأنها:

- بدون حالة: JWTs طبيعتها ذاتية الاحتواء ولا تتطلب حالة خادم للتحقق منها. يمكن أن تضمن JWT تكامل البيانات عبر التوقيعات.

- توافق بين الخدمات: يمكن مشاركة التحقق من JWTs بسهولة عبر خدمات مختلفة.

- قابلة للتمديد: يمكن أن تحتوي الحمولة في JWT على مطالبات مخصصة، مما يتيح التفويض المرن ومشاركة المعلومات.

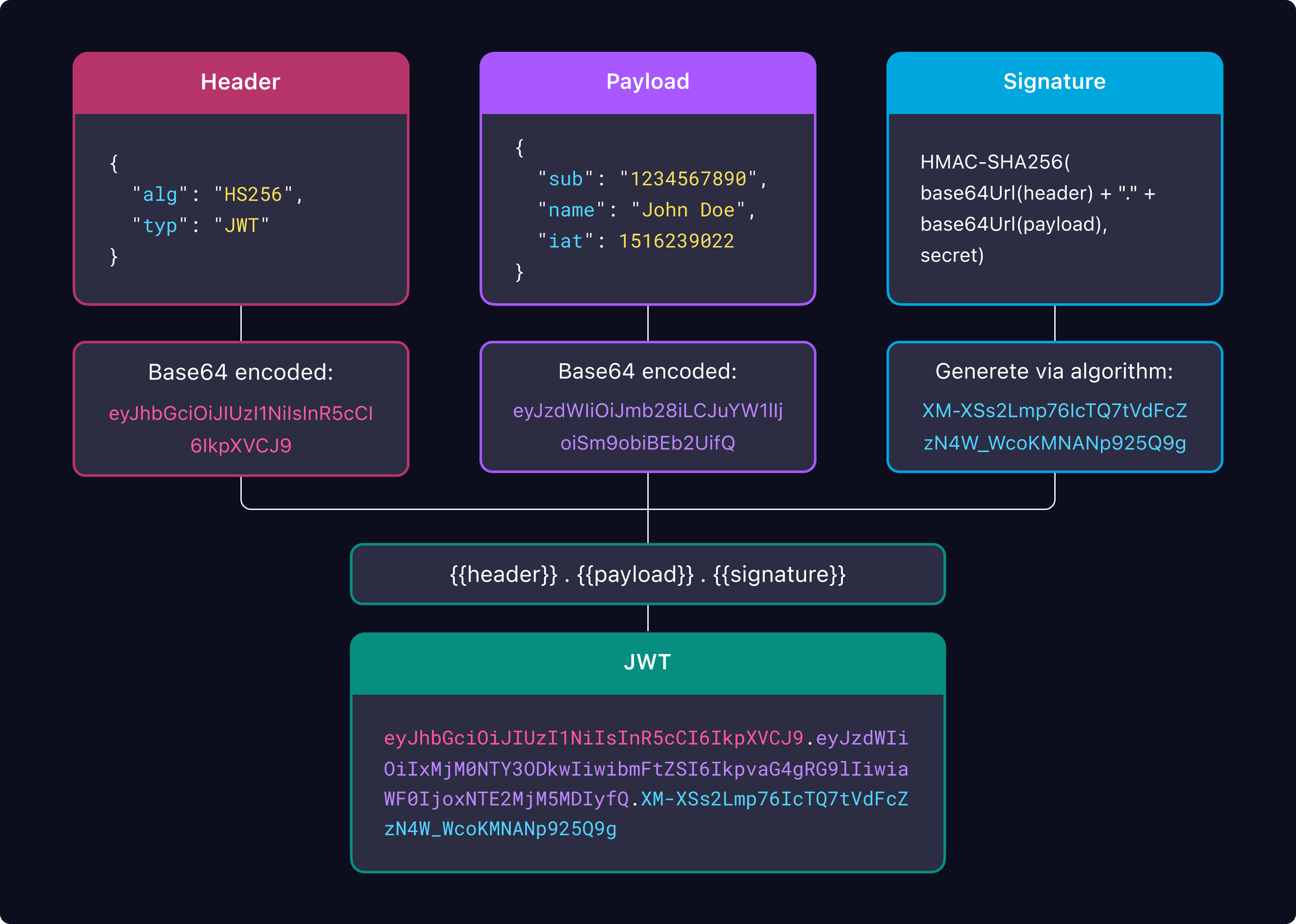

هيكل JWT

يتم تقسيم JWT النموذجي إلى ثلاثة أجزاء، كل منها مشفر بـ Base64URL ومفصول بالنقاط (.):

- الرأس - يحتوي على البيانات الوصفية، مثل الخوارزمية المستخدمة في التوقيع (مثل HS256 أو RS256) ونوع الرمز (JWT).

- الحمولة - تحتوي على البيانات الفعلية مثل معرف المستخدم، الملف الشخصي للمستخدم، وقت الانتهاء، أو النطاقات.

- التوقيع - هو مزيج مشفر من الرأس والحمولة ومؤمن باستخدام مفتاح سري. الغرض منه ضمان تكامل الرمز والتأكد من أنه لم يتم تعديله

يمكن أن يوفر هيكل JWTs طريقة مضغوطة وآمنة لنقل المعلومات بين الأطراف.

مطالبات الرمز الشائعة في JWT

المطالبات جزء من الحمولة وتحمل معلومات المفتاح. وهنا مطالبات ذات معايير مرجعية مسجلة:

| المطالبات | الاسم الكامل | الوصف |

|---|---|---|

| iss | الجهة المُصدرة | الجهة التي أصدرت JWT، مثل خادم التفويض. |

| sub | الموضوع | يحدد موضوع JWT، ويمثل عادة المستخدم الذي تم التحقق منه. |

| aud | الجمهور | يحدد الجهات التي يمكنها قبول ومعالجة الرمز. يمكن أن يكون قيمة واحدة لجمهور واحد أو مصفوفة من القيم لعدة جمهور. |

| exp | وقت الانتهاء | يحدد وقت انتهاء صلاحية الرمز بعد أن يصبح غير صالح. يساعد هذا في منع الهجمات التكرارية عن طريق الحد من صلاحية الرمز. |

| nbf | ليس قبل | يجعل الرمز صالحًا فقط بعد هذا الطابع الزمني. يُفيد في الحالات حيث لا يمكن الوصول للساعات. |

| iat | وقت الإصدار | وقت إنشاء الرمز. يمكن استخدامه لتحديد عمر الرمز. |

| jti | معرف JWT | معرف فريد للرمز، يُفاد لمنع استخدام الرمز نفسه عدة مرات (مثل الهجمات المتكررة). |

استنادًا إلى المواصفات وتكوين خادم التفويض، قد يتم تضمين مطالبات إضافية في الحمولة لدعم حالات استخدام محددة. يمكنك أيضًا إضافة مطالبات مخصصة إلى JWT لتلبية متطلبات العمل الفريدة.

رمز التعريف

يستخدم في OpenID Connect، ويتضمن مطالبات كالمعلومات الشخصية (مثل الاسم، البريد الإلكتروني، وغيرها) بشأن المستخدم الذي تم التحقق منه.

رمز الوصول

يستخدم في OAuth 2.0، ويمنح الوصول إلى موارد معينة أو APIs نيابةً عن المستخدم أو التطبيق.

متى تستخدم JWT؟

يمكن أن تكون JWT مفيدة بشكل خاص في السيناريوهات التالية:

- هندسة الخدمات الصغيرة: للمصادقة بدون حالة عبر خدمات متعددة.

- أنظمة تسجيل الدخول الموحد (SSO): تمكين الوصول إلى تطبيقات متعددة بمصادقة واحدة.

- التطبيقات المحمولة: الحفاظ بكفاءة على جلسات المستخدم عبر مكالمات API.

- التطبيقات ذات الحركة العالية: تقليل الحمل على قاعدة البيانات في بيئات الحركة العالية.

- مشاركة الموارد عبر الأصول (CORS): تسهيل المصادقة عبر المجالات المتعددة.

- هندسات بدون خادم: توفير المصادقة بدون حالة حيث تكون جلسات الخادم صعبة.

كيفية التحقق من JWT؟

يجب التحقق من تكامل JWT لضمان أن العنوان والحمولة لم يتم العبث بهما. أدناه أمثلة خطوة بخطوة للتحقق من JWTs في بيئات البرمجة الشهيرة:

- التحقق من JWT في روبيGrape / Ruby on Rails / Sinatra

- التحقق من JWT في .NETASP.NET Core

- التحقق من JWT في جافاMicronaut / Quarkus / Spring Boot / Vert.x Web

- التحقق من JWT في PHPLaravel / Lumen / Symfony

- التحقق من JWT في PythonDjango / Django REST / FastAPI / Flask

- التحقق من JWT في GoChi / Echo / Fiber / Gin

- التحقق من JWT في Node.jsExpress / Fastify / Hapi / Koa / NestJS

- التحقق من JWT في RustActix Web / Axum / Rocket

مواضيع ذات صلة بـ JWT

كل ما يهمك عن JWT ودليل خطوة بخطوة للتحقق من JWT في إطار عمل متنوع.

- خوارزميات JWT: EC مقابل RSAاستكشف خوارزميات التوقيع في JWT، مثل EC و RSA، وتعلم كيفية اختيار الطريقة الأكثر أمانًا وكفاءة لتطبيقك.

- رموز التعريف والوصول والتحديثهل تعرف الأغراض المحددة لرموز التعريف، رموز الوصول، ورموز التحديث؟ فهم أدوارها في عمليات المصادقة والتفويض من منظور JWT.

- مطالبات رموز JWT المخصصةكيف تحقق JWT التحكم الدقيق في الوصول؟ قارن بين RBAC (التحكم في الوصول القائم على الأدوار) و ABAC (التحكم في الوصول القائم على السمات) لإيجاد أفضل حل لتطبيقك.

- الرمز الضبابي مقابل رمز JWTاستكشف الفروقات الأساسية بين JWT والرموز الضبابية، واكتشف لماذا أصبحت JWT الخيار الحديث للمصادقة بفضل أدائها العالي وقابليتها للتطوير.

- تفويض API: مفاتيح API مقابل المصادقة الأساسية مقابل رموز OAuth JWTاكتشف ثلاث آليات شائعة لتفويض API بمزاياها وعيوبها. انغمس في أفضل الممارسات لحماية APIs الخاصة بك باستخدام رموز OAuth JWT.

- JWT مقابل المصادقة بجلسةتعتمد المصادقة القائمة على الجلسة على تخزين جانب الخادم للحفاظ على جلسات المستخدم، بينما تمكن المصادقة القائمة على الرموز الاتصال بدون حالة وقابلية للتوسع بين العملاء والخوادم. اكتشف كيف يغير JWT أمان API ولماذا أصبح الخيار المفضل للمصادقة الحديثة.

- OAuth 2.0 & OIDC & SAMLتُستخدم مصطلحات مثل OAuth، OpenID Connect (OIDC)، SAML، SSO، و JWT بشكل شائع في مجال إدارة الهوية والوصول (IAM)، ولكن ما هي؟ كيف تعمل معًا؟

افتح المزيد مع Logto Cloud

بسط سير العمل الخاص بك وضمان إدارة مستخدم آمنة مع Logto Cloud. مبني على OpenID Connect (OIDC)، يستفيد من JWT لتوفير نظام مصادقة وتفويض موثوق مصمم للنمو مع احتياجاتك.