JWT decoder

/あなたのデータは 100% プライベートです -- JWT は完全にデバイス上で直接デコードおよびエンコードされます。

JWT について学ぶ

JWT に関するすべての情報と、多様なフレームワークで JWT を検証するためのステップバイステップガイド。

JWT とは?

JWT(JSON Web Token)は、情報を構造化されたわかりやすい形式で含んだ自己完結型のステートレスなトークンです。API を保護するか、アプリケーションでトークンベースの認証を採用するかにかかわらず、JWT は強力なツールです。その理由は次のとおりです:

- ステートレス: JWT は自己完結しており、検証のためにサーバー側の状態を必要としません。署名によりデータの整合性を確保できます。

- クロスサービスの互換性: JWT は異なるサービス間で簡単に共有および確認することができます。

- 拡張性: JWT のペイロードにはカスタムクレームを含めることができ、柔軟な認可と情報の共有を可能にします。

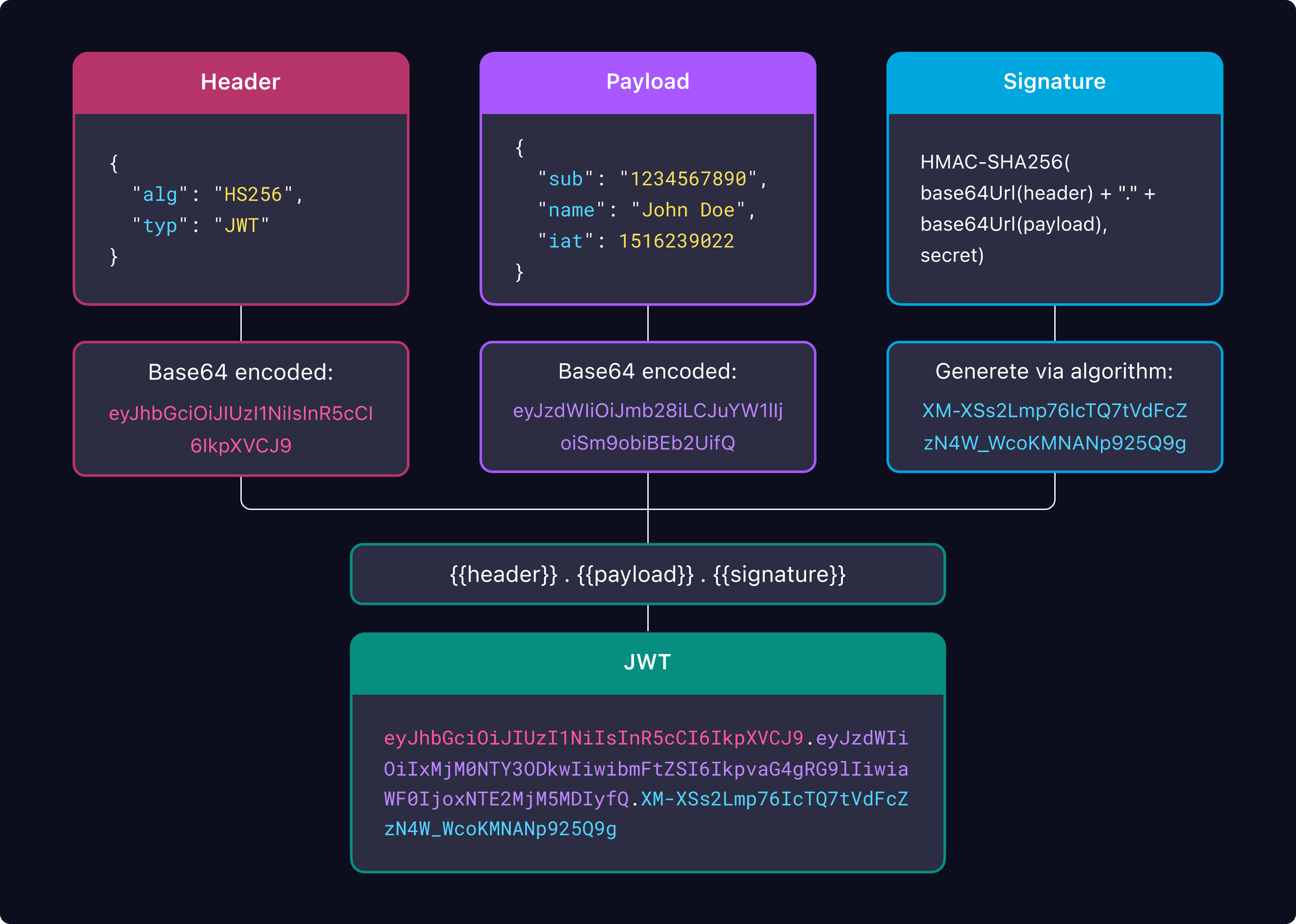

JWT の構造

通常の JWT は、Base64URL でエンコードされ、ピリオドで区切られた三つの部分に分かれている:

- ヘッダー - 署名アルゴリズム(例:HS256 または RS256)やトークンの型(JWT など)といったメタデータを含みます。

- ペイロード - ユーザー ID、ユーザープロファイル、有効期限、スコープなどの実際のデータを含みます。

- 署名 - ヘッダー、ペイロードの組み合わせをハッシュで加工し、秘密鍵を用いて保護しています。その目的は、トークンの完全性を確保し、改ざんされていないことを確認することです。

この構造により、JWT はパーティ間で情報をコンパクトで安全に伝達する方法を提供します。

JWT の一般的なトークンクレーム

クレームはペイロードの一部であり、重要な情報を保持しています。以下は標準化された登録クレームです:

| クレーム | フルネーム | 説明 |

|---|---|---|

| iss | 発行者 | JWT を発行したエンティティ、例えば認証サーバー。 |

| sub | 主題 | JWT の主題を識別し、通常は認証されたユーザーを表します。 |

| aud | 受信者 | どの受信者がトークンを受信して処理できるのかを指定します。これは単一の受信者に対する一つの値、または複数の受信者に対応する複数の値の配列として指定できます。 |

| exp | 有効��期限 | トークンが無効になるまでの有効期限を設定します。これにより、トークンが有効である期間を制限し、リプレイ攻撃を防止するのに役立ちます。 |

| nbf | 有効開始時間 | このタイムスタンプの後にトークンが有効になります。クロックが利用できない状況で役立ちます。 |

| iat | 発行時刻 | トークンが作成された時刻を示します。これにより、トークンの年齢を判断できるようになります。 |

| jti | JWT ID | トークンの一意の識別子であり、同じトークンが複数回使用されることを防ぐのに役立ちます(例:リプレイ攻撃で)。 |

仕様や認証サーバーの設定によっては、特定のユースケースをサポートするために、ペイロードに追加のクレームが含まれることがあります。また、ビジネスの特定のニーズを満たすために JWT にカスタムクレームを追加することもできます。

ID トークン

OpenID Connect で使用され、認証されたユーザーのプロフィール情報(例:名前、メールなど)を含むクレームを含みます。

アクセス トークン

OAuth 2.0 で使用され、ユーザーまたはアプリケーションに代わって特定のリソースまたは API へのアクセスを許可します。

JWT を使用するとき?

JWT は、次の状況で特に役立つことができます:

- マイクロサービスアーキテクチャ: 複数のサービスにわたるステートレスな認証。

- シングルサインオン (SSO) システム: 一つの認証で複数のアプリケーションへのアクセスを可能にします。

- モバイルアプリケーション: API 呼び出しを通してユーザーセッションを効率的に維持。

- 高トラフィック アプリケーション: 高ボリュームの環境でデータベースの負荷を軽減。

- クロスオリジン リソース共有 (CORS): 複数のドメインにわたる認証を簡素化。

- サーバーレス アーキテクチャ: サ�ーバーサイドセッションが難しいところでのステートレスな認証。

JWT を検証する方法は?

JWT の完全性を確認するために、そのヘッダーやペイロードが改ざんされていないことを確認する必要があります。以下は人気のあるプログラミング環境で JWT を確認するためのステップバイステップの例です:

- Ruby で JWT を検証Grape / Ruby on Rails / Sinatra

- .NET で JWT を検証ASP.NET Core

- Java で JWT を検証Micronaut / Quarkus / Spring Boot / Vert.x Web

- PHP で JWT を検証Laravel / Lumen / Symfony

- Python で JWT を検証Django / Django REST / FastAPI / Flask

- Go で JWT を検証Chi / Echo / Fiber / Gin

- Node.js で JWT を検証Express / Fastify / Hapi / Koa / NestJS

- Rust で JWT を検証Actix Web / Axum / Rocket

関連する JWT トピック

JWT に関するすべての情報と、多様なフレームワークで JWT を検証するためのステップバイステップガイド。

- JWT アルゴリズム: EC vs. RSAJWT の署名アルゴリズムである EC と RSA について掘り下げ、アプリケーションに最も安全で効率的な方法を選択する方法を学びます。

- ID トークン & アクセストークン & リフレッシュトークンID トークン、アクセストークン、リフレッシュトークンの特別な目的をご存知ですか?JWT の観点から認証および認可プロセスでの役割を理解してください。

- カスタム JWT トークンクレームJWT はどのように細かいアクセス制御を実現しますか?RBAC(ロールベースアクセス制御)と ABAC(属性ベースアクセス制御)を比較して、アプリケーションに最適な解決策を見つけてください。

- 不透明なトークン vs. JWT トークンJWT と不透明なトークンの違いを掘り下げ、なぜ JWT が高いパフォーマンスとスケーラビリティを備えた現代の認証の選択肢になったのかを発見します。

- API 認可: API キー vs. 基本認証 vs. OAuth JWT トークン三つの一般的な API 認可メカニズムとその長所と短所を検討します。OAuth JWT トークンを使って API を保護するためのベストプラクティスについて掘り下げます。

- JWT vs. セッション認証セッションベースの認証は、ユーザーセッションを維持するためにサーバー側のストレージに依存しますが、トークンベースの認証は、クライアントとサーバー間のステートレスでスケーラブルな通信を可能にします。JWT が API セキュリティに革命を起こしている理由と、それが現代認証の好まれる選択肢になりつつある理由を発見してください。

- OAuth 2.0 & OIDC & SAMLOAuth、OpenID Connect (OIDC)、SAML、SSO、JWT などの用語は、IAM(アイデンティティとアクセス管理)の分野でよく使われますが、これらは何を意味するのでしょうか?どのように連携して機能するのでしょうか?