JWT decoder

/Ihre Daten sind 100% privat -- JWT wird vollständig direkt auf Ihrem Gerät decodiert und codiert.

Mehr über JWT erfahren

Alle Informationen, die Sie über JWT betreffen, und Schritt-für-Schritt-Anleitung zur JWT-Verifizierung in verschiedenen Frameworks.

Was ist JWT?

JWT (JSON Web Token) ist ein eigenständiges, zustandsloses Token, das Informationen in einem strukturierten und lesbaren Format enthält. Ob Sie eine API schützen oder eine tokenbasierte Authentifizierung für Ihre Anwendung übernehmen, JWTs sind ein leistungsstarkes Werkzeug, weil sie:

- Zustandslos: JWTs sind eigenständig und erfordern keinen serverseitigen Zustand zur Validierung. JWT kann die Datenintegrität über Signaturen gewährleisten.

- Kompatibilität zwischen Diensten: JWTs können leicht zwischen verschiedenen Diensten geteilt und verifiziert werden.

- Erweiterbar: Die Nutzlast eines JWT kann benutzerdefinierte Ansprüche enthalten, die flexible Autorisierung und Informationsaustausch ermöglichen.

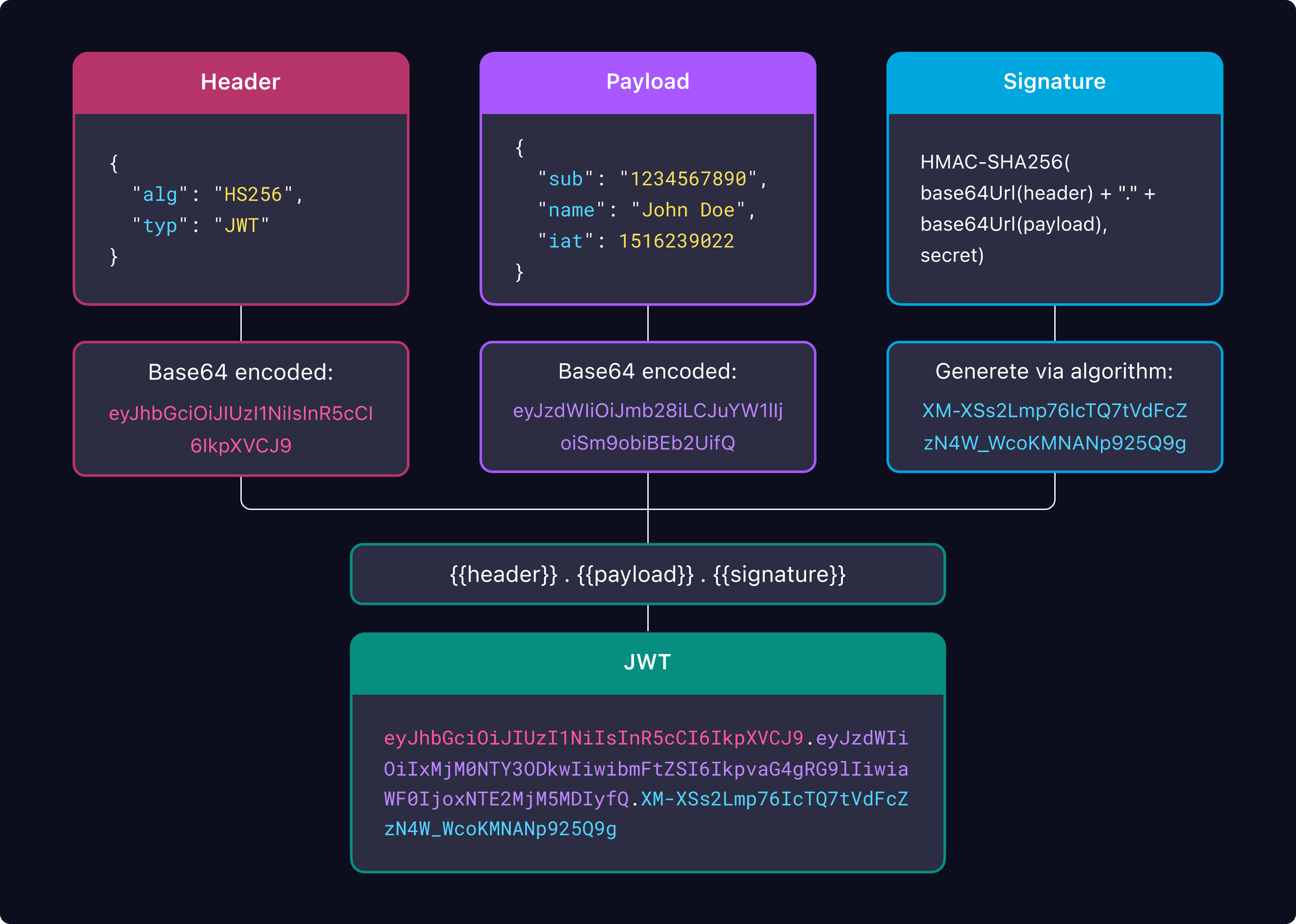

Die Struktur von JWT

Ein typisches JWT ist in drei Teile unterteilt, jeder in Base64URL kodiert und durch Punkte (.) getrennt:

- Header - Enthält Metadaten, wie den Signaturalgorithmus (z. B. HS256 oder RS256) und den Token-Typ (JWT).

- Nutzlast - Enthält die eigentlichen Daten, wie Benutzer-ID, Benutzerprofil, Ablaufzeit oder Bereiche.

- Signatur - Eine gehashte Kombination von Header, Nutzlast und gesichert mit einem geheimen Schlüssel. Ihr Zweck ist es, die Integrität des Tokens sicherzustellen und zu bestätigen, dass es nicht verändert wurde

Diese Struktur ermöglicht es JWTs, auf kompakte und sichere Weise Informationen zwischen Parteien zu übertragen.

Häufige Ansprüche im JWT

Die Ansprüche sind Teil der Nutzlast und enthalten die wichtigsten Informationen. Hier sind standardisierte registrierte Ansprüche zur Orientierung:

| Ansprüche | Vollständiger Name | Beschreibung |

|---|---|---|

| iss | Herausgeber | Die Entität, die das JWT ausgestellt hat, wie der Autorisierungsserver. |

| sub | Subjekt | Identifiziert das Subjekt des JWT, das typischerweise den authentifizierten Benutzer darstellt. |

| aud | Empfänger | Gibt an, welche Empfänger das Token akzeptieren und verarbeiten können. Dies kann ein Array von Werten für mehrere Empfänger oder ein einzelner Wert für einen einzigen Empfänger sein. |

| exp | Ablaufzeit | Setzt eine Ablaufzeit für das Token fest, nach der es ungültig wird. Dies hilft, Replay-Angriffe zu verhindern, indem die Gültigkeitsdauer des Tokens begrenzt wird. |

| nbf | Nicht vor | Macht ein Token erst nach diesem Zeitstempel gültig. Nützlich in Situationen, in denen Uhren nicht zugänglich sind. |

| iat | Ausgestellt am | Wann das Token erstellt wurde. Dies kann verwendet werden, um das Alter des Tokens zu bestimmen. |

| jti | JWT-ID | Eine eindeutige Kennung für das Token, nützlich, um zu verhindern, dass das gleiche Token mehrfach verwendet wird (z. B. bei Replay-Angriffen). |

Abhängig von der Spezifikation und der Konfiguration des Autorisierungsservers können zusätzliche Ansprüche in der Nutzlast enthalten sein, um spezifische Anwendungsfälle zu unterstützen. Sie können JWT auch benutzerdefinierte Ansprüche hinzufügen, um einzigartige geschäftliche Anforderungen zu erfüllen.

ID-Token

Wird im OpenID Connect verwendet und enthält Ansprüche wie Profilinformationen (z. B. Name, E-Mail usw.) über den authentifizierten Benutzer.

Zugriffstoken

Wird im OAuth 2.0 verwendet und gewährt Zugriff auf bestimmte Ressourcen oder APIs im Namen des Benutzers oder der Anwendung.

Wann JWT verwenden?

JWTs können besonders in den folgenden Szenarien vorteilhaft sein:

- Microservices-Architektur: Für zustandslose Authentifizierung zwischen mehreren Diensten.

- Single-Sign-On (SSO)-Systeme: Zugang zu mehreren Anwendungen mit einer Authentifizierung ermöglichen.

- Mobile Anwendungen: Benutzersitzungen effizient über API-Aufrufe hinweg aufrechterhalten.

- Hochverkehrs-Anwendungen: Datenbankbelastung in Hochlastumgebungen reduzieren.

- Cross-Origin-Resource-Sharing (CORS): Authentifizierung über mehrere Domains hinweg vereinfachen.

- Serverlose Architekturen: Bietet zustandslose Authentifizierung, wo serverseitige Sitzungen eine Herausforderung darstellen.

Wie überprüft man JWT?

Die Integrität eines JWT muss überprüft werden, um sicherzustellen, dass sein Header und seine Nutzlast nicht manipuliert wurden. Unten finden Sie Schritt-für-Schritt-Beispiele zur Verifizierung von JWTs in beliebten Programmierumgebungen:

- JWT in Ruby verifizierenGrape / Ruby on Rails / Sinatra

- JWT in .NET verifizierenASP.NET Core

- JWT in Java verifizierenMicronaut / Quarkus / Spring Boot / Vert.x Web

- JWT in PHP verifizierenLaravel / Lumen / Symfony

- JWT in Python verifizierenDjango / Django REST / FastAPI / Flask

- JWT in Go verifizierenChi / Echo / Fiber / Gin

- JWT in Node.js verifizierenExpress / Fastify / Hapi / Koa / NestJS

- JWT in Rust verifizierenActix Web / Axum / Rocket

Verwandte JWT-Themen

Alle Informationen, die Sie über JWT betreffen, und Schritt-für-Schritt-Anleitung zur JWT-Verifizierung in verschiedenen Frameworks.

- JWT-Algorithmen: EC vs. RSATauchen Sie in die Signaturalgorithmen von JWT ein, wie EC und RSA, und lernen Sie, wie Sie die sicherste und effizienteste Methode für Ihre Anwendung auswählen.

- ID-Token & Zugriffstoken & AuffrischungstokenKennen Sie die spezifischen Zwecke von ID-Tokens, Zugriffstokens und Refresh-Tokens? Verstehen Sie ihre Rollen in Authentifizierungs- und Autorisierungsprozessen aus einer JWT-Perspektive.

- Benutzerdefinierte JWT-Token-AnsprücheWie erreicht JWT eine feingranulare Zugriffskontrolle? Vergleichen Sie RBAC (Rollenbasierte Zugriffskontrolle) und ABAC (Attributbasierte Zugriffskontrolle), um die beste Lösung für Ihre Anwendung zu finden.

- Opaque-Token vs. JWT-TokenErkunden Sie die wesentlichen Unterschiede zwischen JWT und Opaque-Token und entdecken Sie, warum JWT zur modernen Wahl für Authentifizierung geworden ist, mit seiner hohen Leistung und Skalierbarkeit.

- API-Autorisierung: API-Schlüssel vs. Basis-Authentifizierung vs. OAuth JWT-TokensErforschen Sie drei verbreitete API-Autorisierungsmechanismen mit ihren Vor- und Nachteilen. Tauchen Sie in eine bewährte Praxis zur Sicherung Ihrer APIs unter Verwendung von OAuth JWT-Tokens ein.

- JWT vs. Sitzungs-AuthentifizierungSitzungsbasierte Authentifizierung stützt sich auf serverseitige Speicherung, um Benutzersitzungen aufrechtzuerhalten, während tokenbasierte Authentifizierung statlose und skalierbare Kommunikation zwischen Clients und Servern ermöglicht. Entdecken Sie, wie JWT die API-Sicherheit revolutioniert und warum es zur bevorzugten Wahl für moderne Authentifizierung wird.

- OAuth 2.0 & OIDC & SAMLDie Begriffe wie OAuth, OpenID Connect (OIDC), SAML, SSO und JWT werden häufig im Bereich der Identitäts- und Zugriffsverwaltung verwendet, aber was bedeuten sie? Wie arbeiten sie zusammen?

Entdecken Sie mehr mit Logto Cloud

Vereinfachen Sie Ihren Arbeitsablauf und stellen Sie eine sichere Benutzerverwaltung mit Logto Cloud sicher. Basierend auf OpenID Connect (OIDC) nutzt es JWT, um ein zuverlässiges Authentifizierungs- und Autorisierungssystem bereitzustellen, das mit Ihren Bedürfnissen skaliert.