Sécurité sur laquelle vous n'avez pas à réfléchir

Logto intègre une sécurité de niveau entreprise à chaque couche de votre infrastructure d'identité, vous permettant ainsi de protéger les utilisateurs, de réduire les risques et de rester concentré sur le développement de votre produit.

Sécurisez votre infrastructure d'identité

Gérer l'authentification en interne augmente l'exposition. Un fournisseur d'identité sécurisé comme Logto sépare les données sensibles de la logique de l'application, réduisant ainsi les risques et garantissant une authentification des utilisateurs plus sûre.

Gestion des accès simplifiée

Logto inclut des protections incontournables telles que CAPTCHA, verrouillage d'identifiant, protection CSRF et défense contre les attaques DoS — protégeant votre application sous tous les angles.

Meilleures pratiques de sécurité

Logto applique automatiquement les normes de sécurité modernes, comme des politiques de mot de passe fortes, la rotation des clés, la suspension des utilisateurs et la déconnexion OIDC back-channel — vous n'avez donc pas besoin de les configurer manuellement ou de vous inquiéter de quelque chose qui manquerait.

La sécurité qui s'adapte à vous

Logto offre une large gamme de fonctionnalités de sécurité personnalisables — vous permettant de personnaliser la protection pour répondre aux exigences spécifiques de votre application.

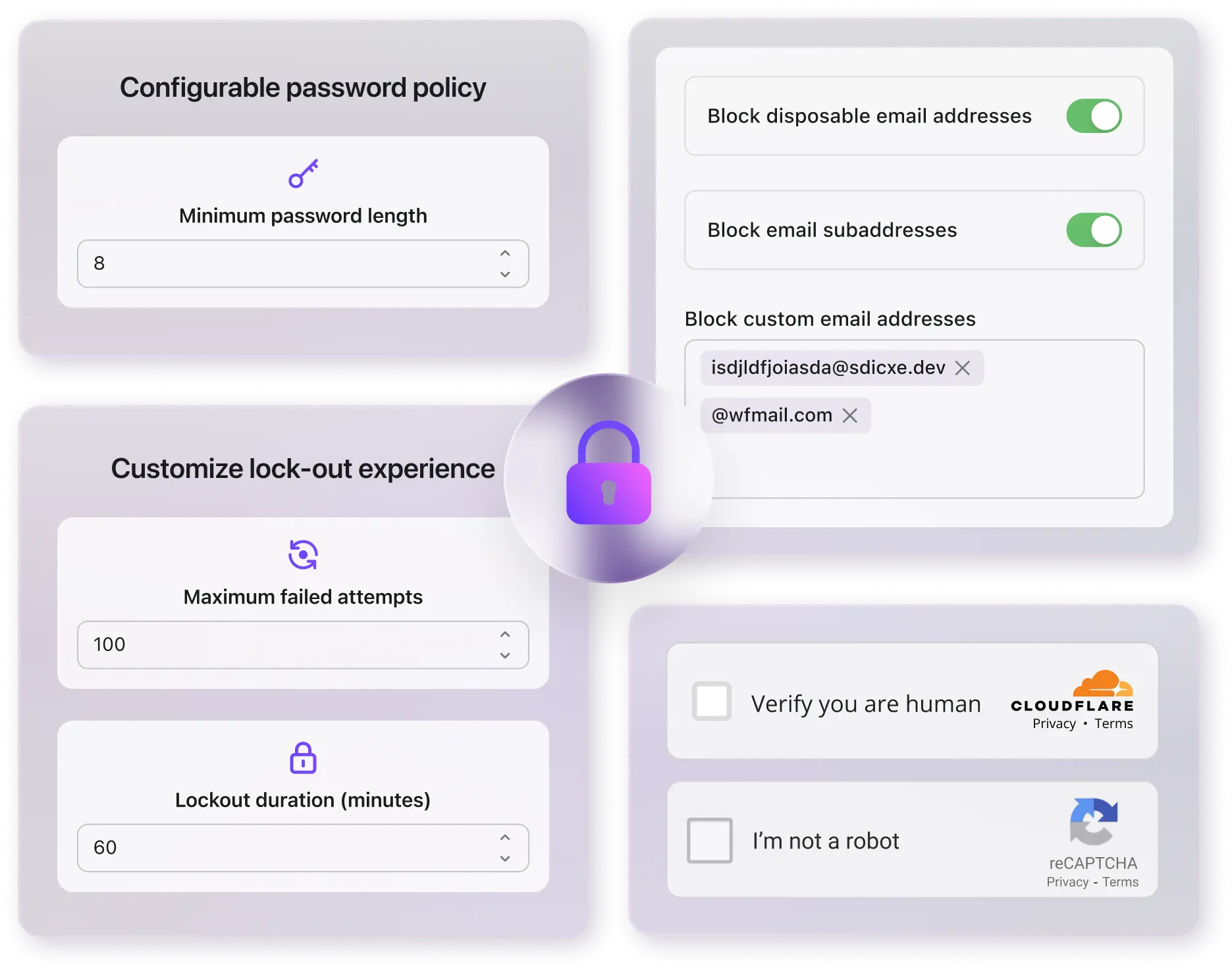

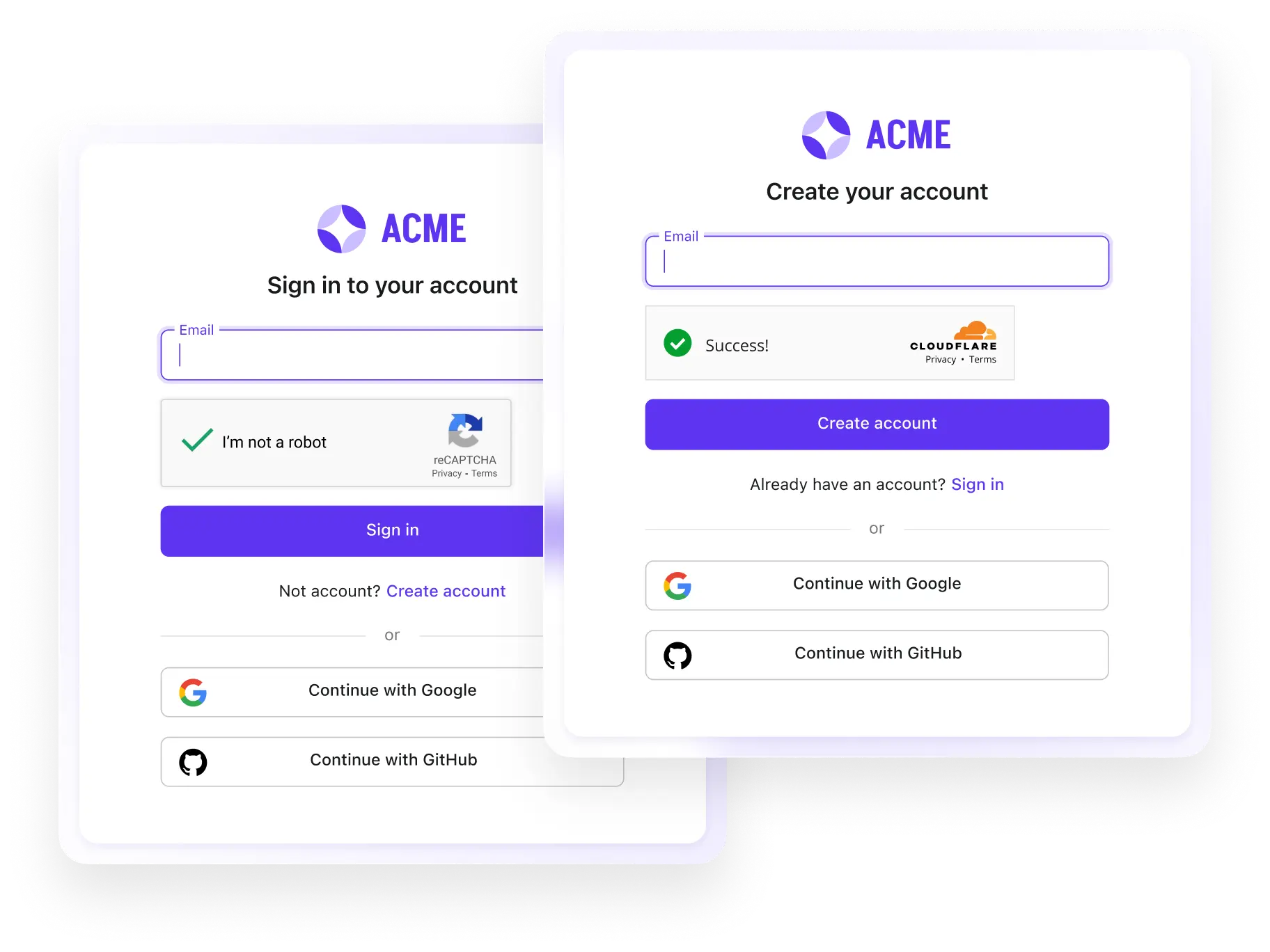

CAPTCHA

Ajoutez CAPTCHA, comme Google reCAPTCHA Enterprise ou Cloudflare Turnstile, à votre flux de connexion pour bloquer les attaques de bots automatisés et empêcher le trafic malveillant. Fonctionne pour plusieurs scénarios :

- Se connecter

- S'inscrire

- Mot de passe oublié

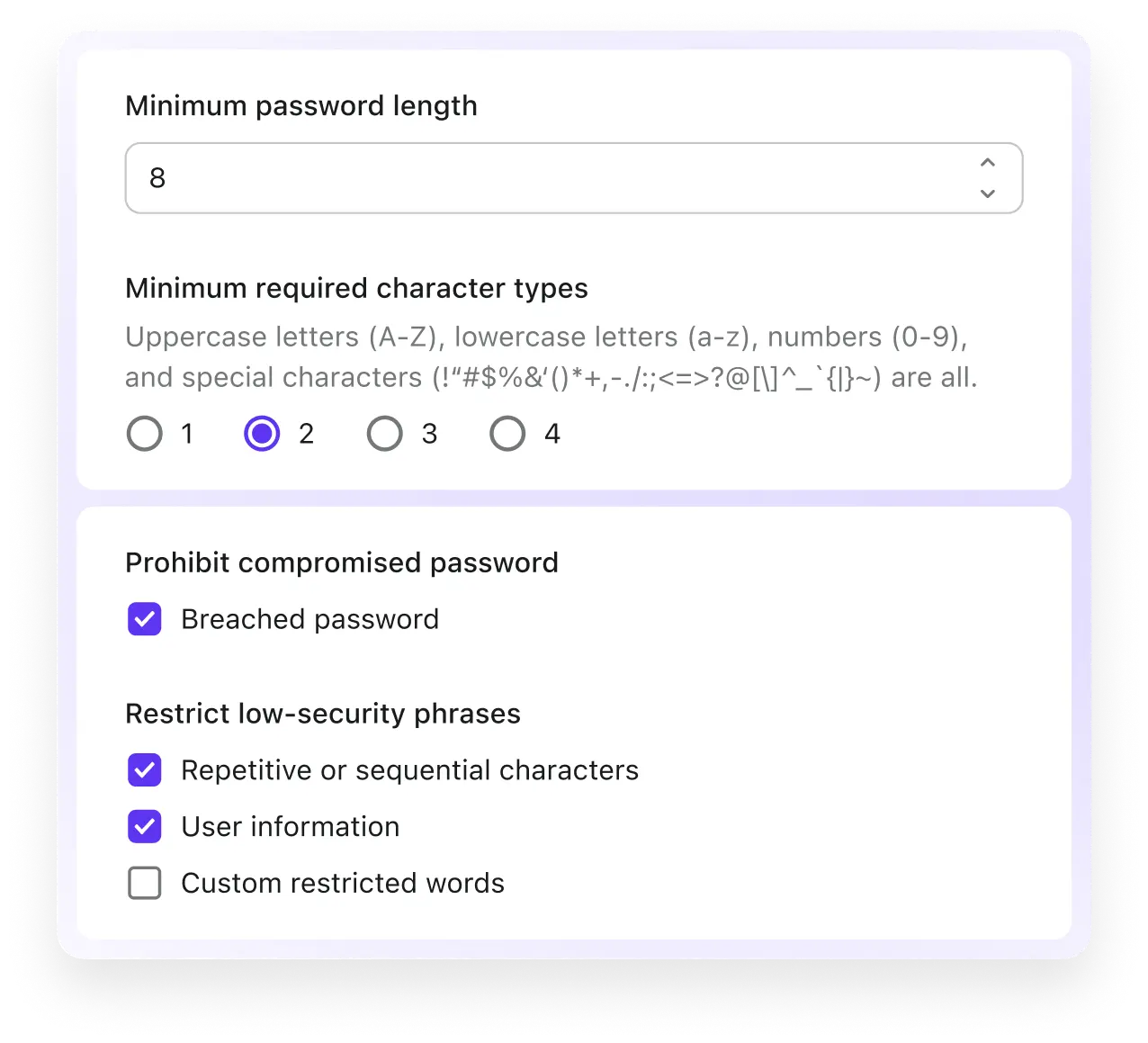

Politique de mot de passe configurable

Suivez les directives de mot de passe NIST et personnalisez votre politique de mot de passe pour correspondre à votre niveau de sécurité préféré.

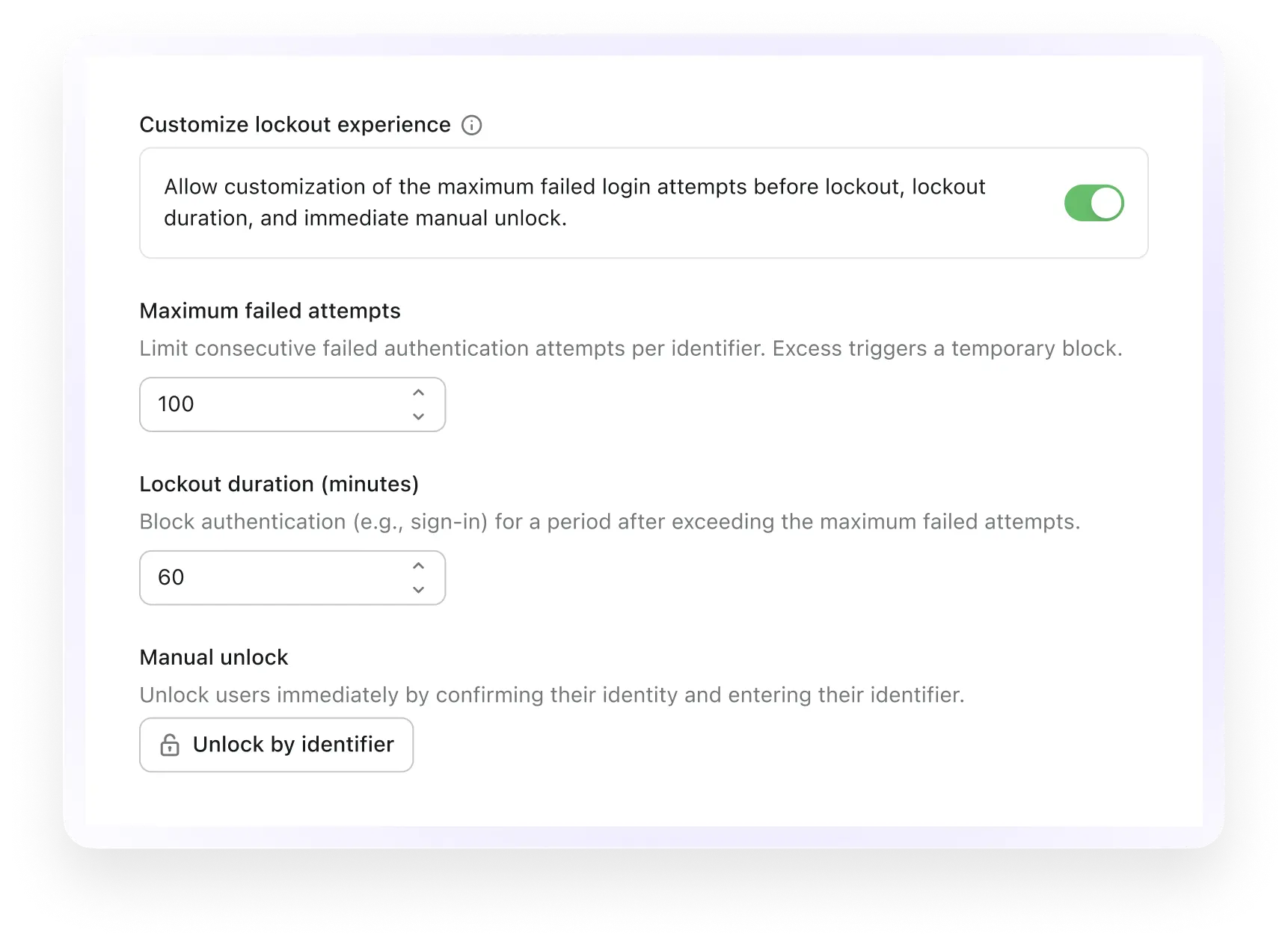

Verrouillage d'identifiant

Verrouillez temporairement un identifiant après plusieurs tentatives de connexion échouées pour bloquer les attaques par force brute et protéger les comptes utilisateurs.

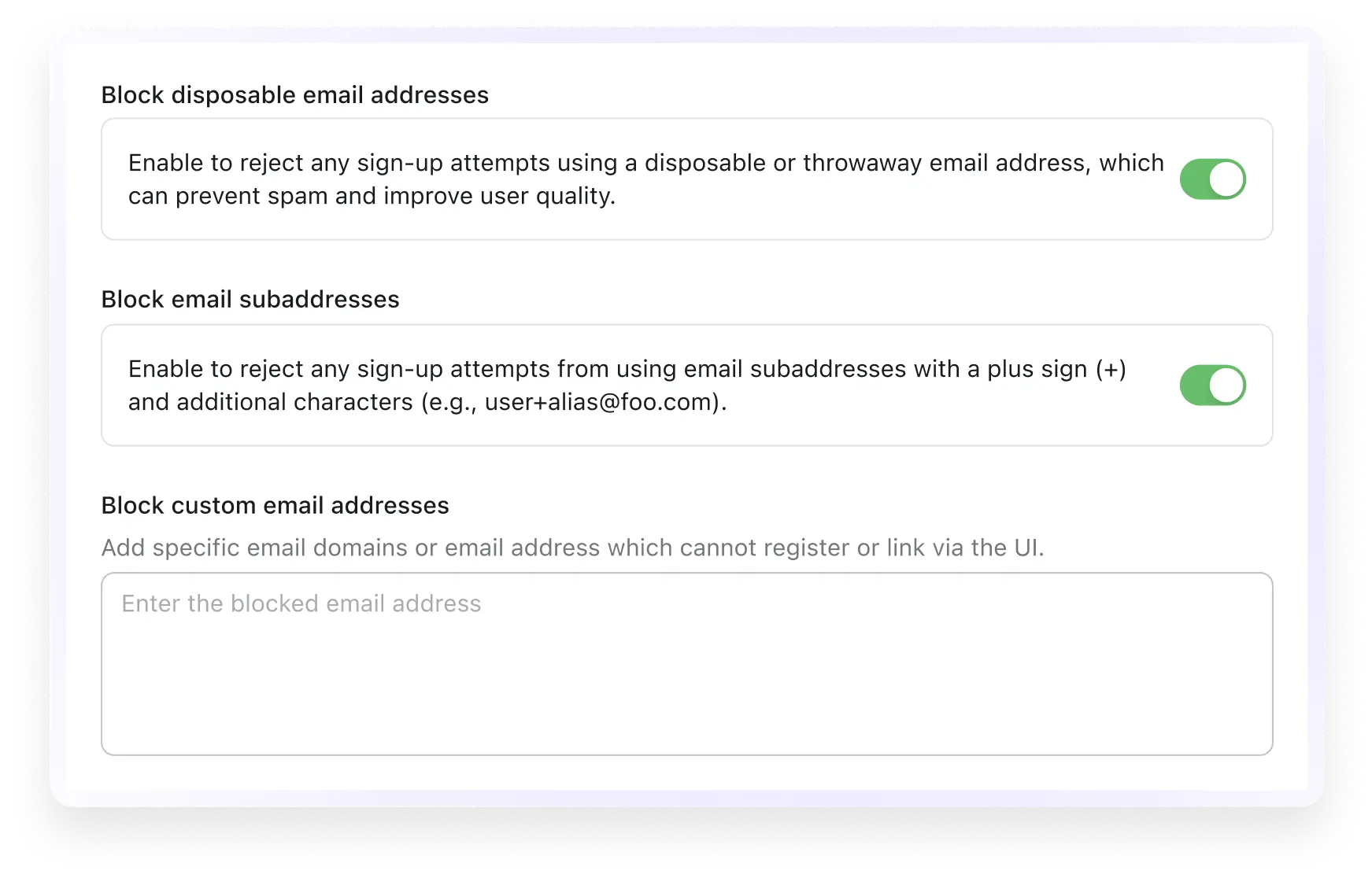

Liste de blocage d'emails

Prenez le contrôle de votre base d'utilisateurs en bloquant les emails jetables, les sous-adresses, ou les domaines ou adresses emails indésirables.

Inscription sur invitation seulement

Limitez les inscriptions aux seuls utilisateurs invités avec des liens magiques sécurisés envoyés par email. Propulsée par la fonctionnalité de jeton à usage unique de Logto, cela garantit une intégration sûre et contrôlée — parfait pour les listes d'attente ou les plateformes sensibles.

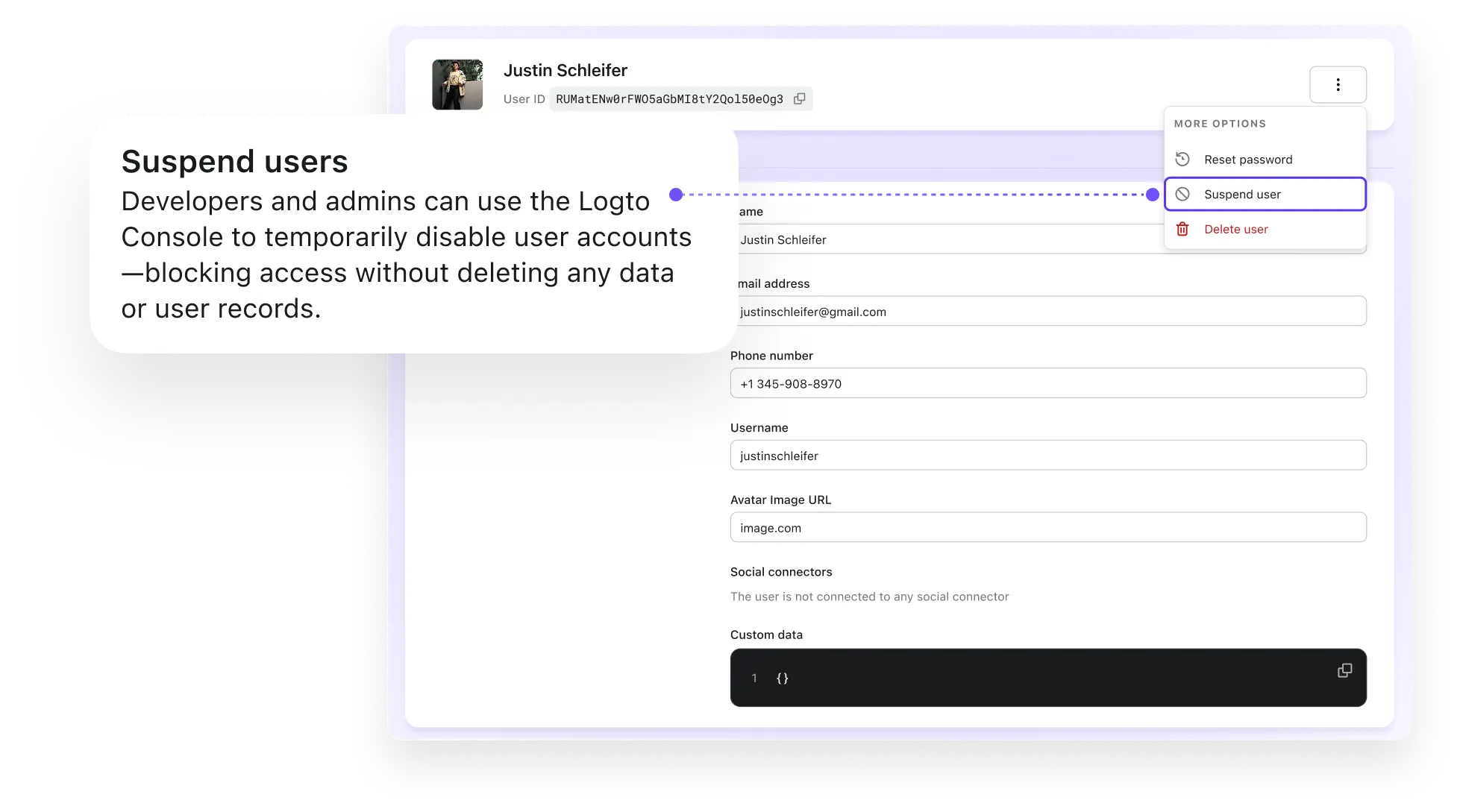

Suspendre les utilisateurs

Désactivez temporairement les comptes utilisateurs pour bloquer l'accès sans supprimer les données ou les enregistrements utilisateurs.

Fonctionnalités de sécurité de base pour tous les plans

La sécurité est fondamentale chez Logto — au-delà des fonctionnalités avancées, les protections de base sont intégrées par défaut et disponibles pour tous les utilisateurs, quel que soit l'échelle.

Rotation des clés de signature

Logto sécurise les JWTs et les cookies avec des clés EC ou RSA configurables, et rend la rotation des clés facile via CLI, API ou la console — garantissant ainsi une protection continue et une compatibilité avec les systèmes hérités.

Déconnexion OIDC back-channel

Activez la déconnexion centralisée pour éviter le détournement de session et l'accès non autorisé. Avec la déconnexion OIDC back-channel, Logto garantit que toutes les applications connectées se déconnectent ensemble lorsqu'un utilisateur se déconnecte.

Protection CSRF

Protégez contre les attaques CSRF avec les mesures de sécurité intégrées de Logto, y compris les vérifications d'états OIDC, PKCE, application des règles CORS, et gestion sécurisée des cookies — garantissant que seules les requêtes de confiance peuvent initier des flux d'authentification.

Protection contre les attaques DoS

Défendez-vous contre les attaques par déni de service et celles de niveau application avec Cloudflare, les pare-feu Azure, la limitation de débit et l'infrastructure évolutive de Logto — tous conçus pour maintenir votre système d'identité résilient sous pression.

Questions fréquemment posées

Logto prend-il en charge la protection contre les attaques DDoS et la limitation de débit ?

Débloquez plus avec Logto Cloud

Obtenez plus de contrôle sur les autorisations d'accès et améliorez la sécurité grâce au puissant RBAC (contrôle d'accès basé sur les rôles) de Logto