JWT decoder

/Vos données sont 100 % privées -- JWT est entièrement décodé et encodé directement sur votre appareil.

Apprenez sur JWT

Toutes les informations qui vous concernent sur JWT et guide étape par étape pour vérifier JWT dans divers cadres.

Qu’est-ce que JWT ?

JWT (JSON Web Token) est un jeton autonome et sans état qui contient des informations dans un format structuré et lisible. Que vous protégez une API ou que vous adoptiez l’authentification basée sur les jetons pour votre application, les JWT sont un outil puissant, car ils :

- Sans état: Les JWT sont autonomes et ne nécessitent pas d’état côté serveur pour valider. JWT peut assurer l’intégrité des données via des signatures.

- Compatibilité inter-services: Les JWT peuvent être facilement partagés et vérifiés entre différents services.

- Extensible: La charge utile d’un JWT peut contenir des déclarations personnalisées, permettant une autorisation flexible et un partage d’informations.

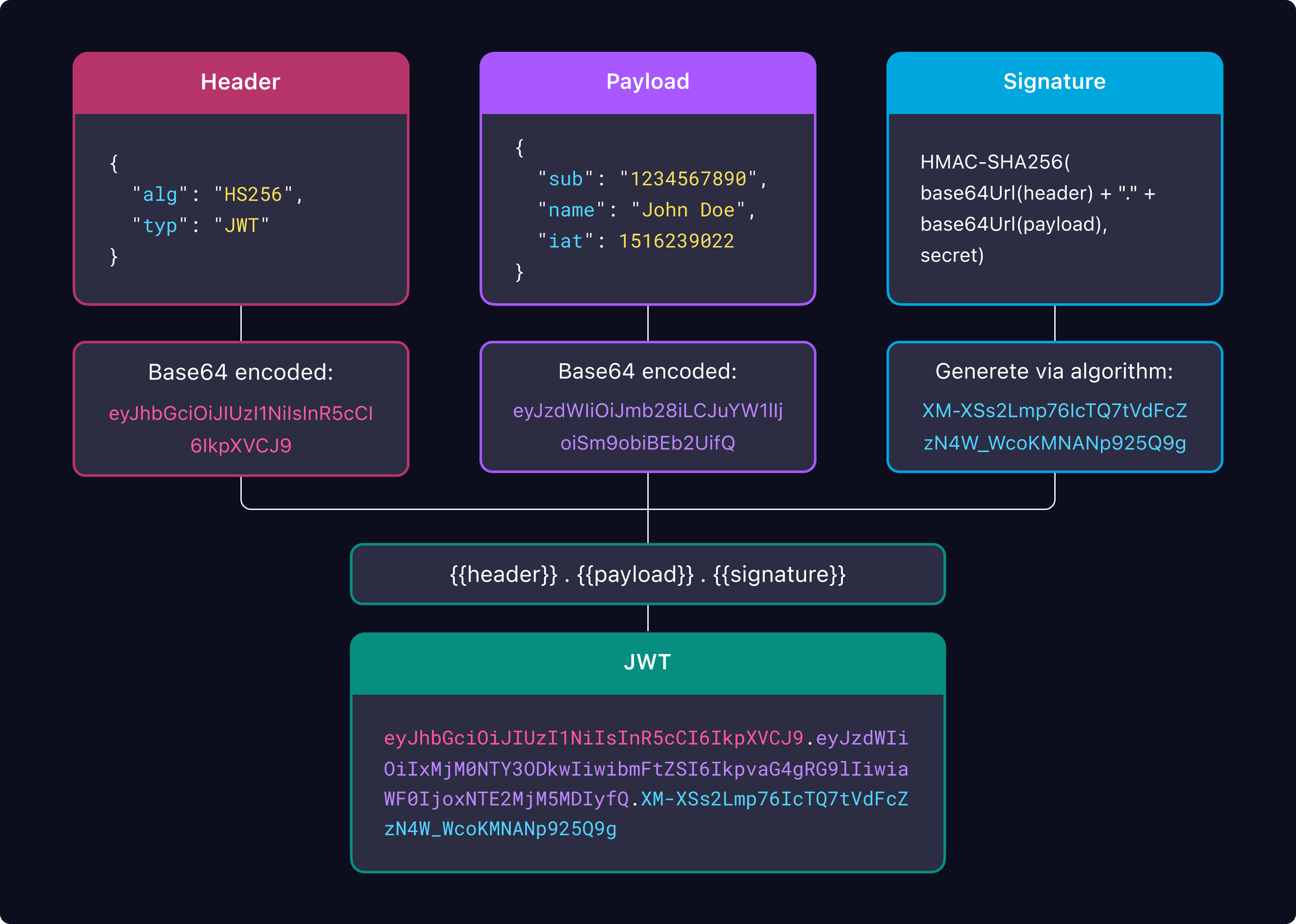

La structure de JWT

Un JWT typique est divisé en trois parties, chacune encodée en Base64URL et séparée par des points (.) :

- En-tête - Contient des métadonnées, telles que l’algorithme de signature (par exemple, HS256 ou RS256) et le type du jeton (JWT).

- Charge utile - Contient les données réelles, comme l’ID utilisateur, le profil utilisateur, le temps d’expiration ou les portées.

- Signature - Une combinaison hachée de l'en-tête, de la charge utile et sécurisée à l'aide d'une clé secrète. Son but est d'assurer l'intégrité du jeton et de confirmer qu'il n'a pas été modifié.

Cette structure permet aux JWT de fournir un moyen compact et sécurisé de transmettre des informations entre les parties.

Déclarations de jetons courantes dans JWT

Les déclarations font partie de la charge utile et contiennent les informations clés. Voici les déclarations enregistrées standardisées pour votre référence :

| Déclarations | Nom complet | Description |

|---|---|---|

| iss | Émetteur | L’entité qui a émis le JWT, comme le serveur d’autorisation. |

| sub | Sujet | Identifie le sujet du JWT, représentant généralement l'utilisateur authentifié. |

| aud | Audience | Spécifie quels destinataires peuvent accepter et traiter le jeton. Cela peut être un tableau de valeurs pour plusieurs audiences ou une seule valeur pour un seul destinataire. |

| exp | Temps d’Expiration | Définit un temps d'expiration sur le jeton après lequel il devient invalide. Cela aide à prévenir les attaques de relecture en limitant la durée de validité d'un jeton. |

| nbf | Non Avant | Rend un jeton valide seulement après cet horodatage. Utile dans les situations où les horloges ne sont pas accessibles. |

| iat | Émis À | Date de création du jeton. Cela peut être utilisé pour déterminer l’âge du jeton. |

| jti | ID JWT | Un identifiant unique pour le jeton, utile pour empêcher l’utilisation multiple du même jeton (par exemple, dans les attaques de relecture). |

Selon la spécification et la configuration du serveur d'autorisation, des déclarations supplémentaires peuvent être incluses dans la charge utile pour prendre en charge des cas d'utilisation spécifiques. Vous pouvez également ajouter des déclarations personnalisées aux JWT pour répondre à des exigences commerciales uniques.

Jeton ID

Utilisé dans OpenID Connect, il inclut des déclarations telles que des informations de profil (par exemple, nom, email, etc.) sur l'utilisateur authentifié.

Jeton d’accès

Utilisé dans OAuth 2.0, il accorde l’accès à des ressources ou API spécifiques au nom de l’utilisateur ou de l’application.

Quand utiliser JWT ?

Les JWT peuvent être particulièrement bénéfiques dans les scénarios suivants :

- Architecture de microservices: Pour une authentification sans état entre plusieurs services.

- Systèmes de connexion unique (SSO): Permettre l’accès à plusieurs applications avec une seule authentification.

- Applications mobiles: Maintenir efficacement les sessions utilisateur à travers des appels API.

- Applications à fort trafic: Réduire la charge de la base de données dans des environnements à grand volume.

- Partage de ressources cross-origin (CORS): Simplifier l’authentification entre plusieurs domaines.

- Architectures serverless: Fournir une authentification sans état où les sessions côté serveur sont difficiles.

Comment vérifier JWT ?

L’intégrité d’un JWT doit être vérifiée pour s’assurer que son en-tête et sa charge utile n’ont pas été altérés. Voici des exemples étape par étape pour vérifier les JWTs dans des environnements de programmation populaires :

- Vérifiez JWT en RubyGrape / Ruby on Rails / Sinatra

- Vérifiez JWT en .NETASP.NET Core

- Vérifiez JWT en JavaMicronaut / Quarkus / Spring Boot / Vert.x Web

- Vérifiez JWT en PHPLaravel / Lumen / Symfony

- Vérifiez JWT en PythonDjango / Django REST / FastAPI / Flask

- Vérifiez JWT en GoChi / Echo / Fiber / Gin

- Vérifiez JWT en Node.jsExpress / Fastify / Hapi / Koa / NestJS

- Vérifiez JWT en RustActix Web / Axum / Rocket

Sujets JWT connexes

Toutes les informations qui vous concernent sur JWT et guide étape par étape pour vérifier JWT dans divers cadres.

- Algorithmes JWT : EC vs. RSAPlongez dans les algorithmes de signature de JWT, tels que EC et RSA, et apprenez à choisir la méthode la plus sécurisée et efficace pour votre application.

- Jeton ID & Jeton d’accès & Jeton de rafraîchissementConnaissez-vous les objectifs spécifiques des jetons ID, des jetons d’accès et des jetons de rafraîchissement ? Comprenez leurs rôles dans les processus d’authentification et d’autorisation d’un point de vue JWT.

- Déclarations personnalisées de jetons JWTComment JWT réalise-t-il un contrôle d'accès granulaire ? Comparez RBAC (Contrôle d'Accès Basé sur les Rôles) et ABAC (Contrôle d'Accès Basé sur les Attributs) pour trouver la meilleure solution pour votre application.

- Jeton opaque vs. Jeton JWTExplorez les principales différences entre les tokens JWT et les tokens opaques, et découvrez pourquoi JWT est devenu le choix moderne pour l'authentification avec ses hautes performances et sa scalabilité.

- Autorisation d'API : clés API vs. Authentification de base vs. Jetons OAuth JWTExplorez trois mécanismes d'autorisation API courants avec leurs avantages et inconvénients. Plongez dans une meilleure pratique pour protéger vos API en utilisant des jetons OAuth JWT.

- JWT vs. Authentification de sessionL'authentification basée sur les sessions repose sur un stockage côté serveur pour maintenir les sessions utilisateur, tandis que l'authentification basée sur les jetons permet une communication sans état et évolutive entre les clients et les serveurs. Découvrez comment JWT révolutionne la sécurité des API et pourquoi il devient le choix préféré pour l'authentification moderne.

- OAuth 2.0 & OIDC & SAMLLes termes sophistiqués comme OAuth, OpenID Connect (OIDC), SAML, SSO, et JWT sont fréquemment utilisés dans le domaine de la gestion de l’identité et des accès (IAM), mais que signifient-ils ? Comment fonctionnent-ils ensemble ?

Débloquez plus avec Logto Cloud

Simplifiez votre flux de travail et assurez une gestion sécurisée des utilisateurs avec Logto Cloud. Basé sur OpenID Connect (OIDC), il utilise JWT pour fournir un système d’authentification et d’autorisation fiable conçu pour évoluer avec vos besoins.